La Cybersecurity and Infrastructure Security Agency (CISA), la National Security Agency (NSA) et le Centre canadien pour la cybersécurité publient une alerte détaillée sur le malware baptisé BRICKSTORM. Cette backdoor sophistiquée est conçue pour infiltrer les environnements VMware vSphere et Windows.

Selon les agences de cybersécurité américaines, des acteurs étatiques liés à la Chine utilisent BRICKSTORM afin d'assurer une persistance à long terme sur les systèmes des victimes.

Comment BRICKSTORM parvient-il à rester indétectable ?

Le succès de BRICKSTORM repose sur ses capacités techniques avancées. Le malware utilise de multiples couches de chiffrement, incluant HTTPS, WebSockets et des tunnels TLS imbriqués, pour sécuriser ses communications.

Pour masquer davantage ses activités, il emploie le protocole DNS-over-HTTPS (DoH), rendant le trafic de commande et de contrôle difficile à surveiller. Le groupe WARP PANDA, identifié par CrowdStrike, exploite ces techniques pour maintenir un accès furtif.

Sa persistance est assurée par un mécanisme d'autosurveillance. Si le malware est interrompu ou supprimé, il peut automatiquement se réinstaller ou redémarrer, garantissant ainsi son fonctionnement continu. Ce " self-watching " intégré fait de BRICKSTORM une menace particulièrement tenace.

Quelles sont les cibles et les méthodes des attaquants ?

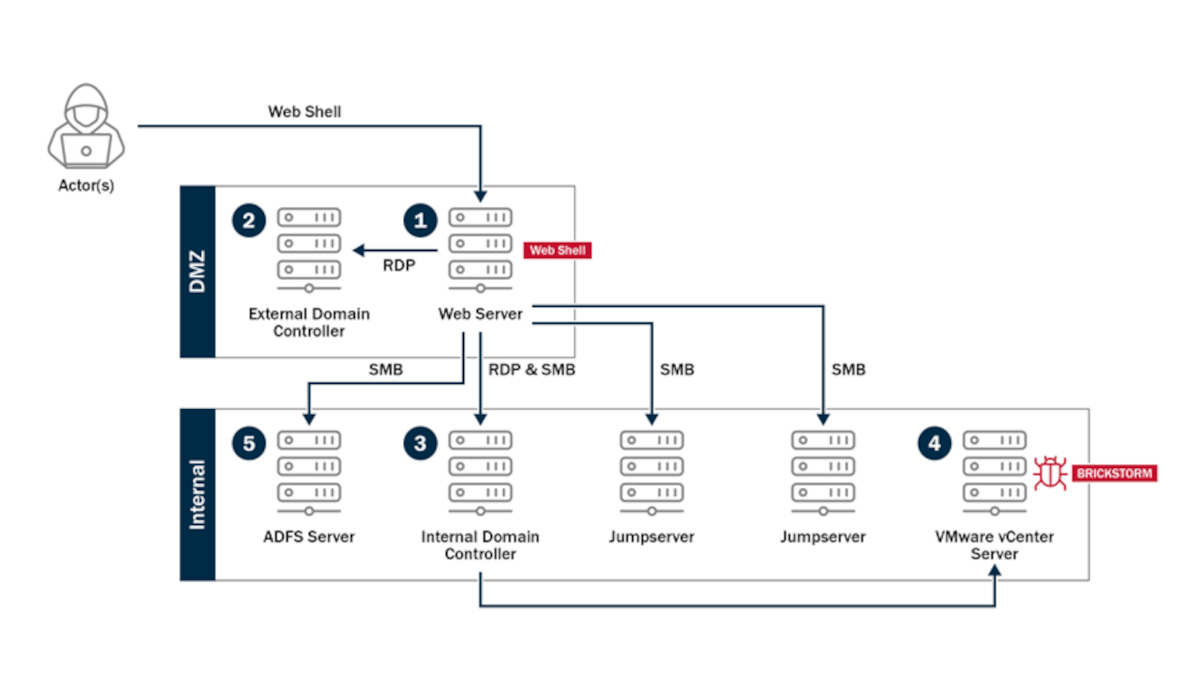

Les secteurs gouvernementaux et des technologies de l'information sont les principales cibles de la campagne de cyberspionnage. Dans un cas analysé par la CISA, les attaquants ont d'abord compromis un serveur web dans la zone démilitarisée (DMZ) d'une organisation, avant de se déplacer latéralement vers un serveur VMware vCenter interne pour y implanter BRICKSTORM.

Une fois à l'intérieur, les acteurs malveillants cherchent à obtenir des informations d'identification légitimes. Ils réalisent des sauvegardes du système ou capturent la base de données Active Directory pour exfiltrer des données sensibles.

Les plateformes VMware vSphere sont particulièrement visées pour le vol d'instantanés de machines virtuelles clonées et la création de VM malveillantes cachées.

Quelles sont les recommandations des agences de sécurité ?

Face à cette menace, la CISA et ses partenaires recommandent aux administrateurs réseau d'utiliser les règles YARA et Sigma fournies pour rechercher activement les intrusions existantes.

Le blocage des fournisseurs DNS-over-HTTPS (DoH) non autorisés est également une mesure pour réduire les canaux de communication non surveillés, tandis qu'une segmentation réseau rigoureuse est préconisée pour limiter le trafic entre la DMZ et le réseau interne.

Les organisations qui détectent une activité suspecte sont vivement encouragées à la signaler.