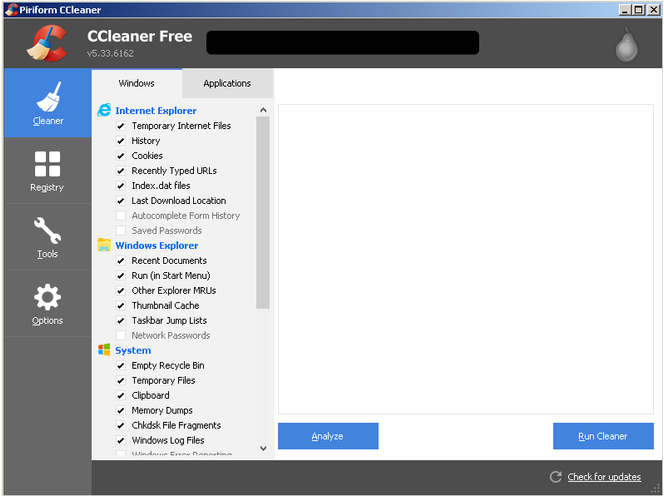

Suite à l'affaire de la compromission d'une version 5.33 de CCleaner pour Windows (32 bits), Avast fait également part de sa réaction. Le groupe indique que la compromission pourrait avoir eu lieu début juillet. De fait, Piriform - qui édite CCleaner - aurait été la cible d'une attaque ou acte malveillant avant de tomber dans le giron d'Avast.

Indépendamment de l'équipe Cisco Talos, Avast a été préalablement alerté d'une présence de code malveillant au sein de CCleaner par la société de sécurité Morphisec, ce qui a permis la mise en place de mesures.

En collaboration avec les forces de l'ordre, un serveur de contrôle et commande a été neutralisé, et Cisco Talos a enregistré des noms de domaine secondaires. Selon Avast, cela a permis d'éliminer la menace et a empêché l'attaquant de délivrer une charge utile sur les ordinateurs affectés. Près de 2,27 millions d'utilisateurs concernés.

C'est un point essentiel. Avast insiste sur le fait que la backdoor n'a pas été utilisée pour le téléchargement d'autres malwares. Profitant du fait que 30 % des utilisateurs de CCleaner ont également recours à une solution de sécurité Avast, " l'analyse de données comportementales, trafic et registres " semble indiquer que " le second niveau de la charge utile n'a jamais été activé. "

Pour Avast, le seul code malveillant présent sur les machines affectées était celui intégré dans le binaire ccleaner.exe. Contrairement à ce qu'a pu recommander Cisco Talos, Avast estime qu'une restauration des machines affectées à une date antérieure au 15 août est inutile.

" Par une logique similaire, les sociétés de sécurité ne conseillent généralement pas aux clients de reformater leurs machines après l'identification d'une vulnérabilité d'exécution de code à distance sur leur ordinateur ", écrivent des responsables d'Avast. En somme, la mise à jour vers CCleaner en version 5.34 est suffisante.

L'affaire n'en demeure pas moins évidemment gênante pour Piriform et Avast, ne serait-ce qu'en termes d'image. On ajoutera par ailleurs que dans l'éventualité d'une machine infectée, la clé de registre HKEY_LOCAL_MACHINE\SOFTWARE\Piriform\Agomo était créée.