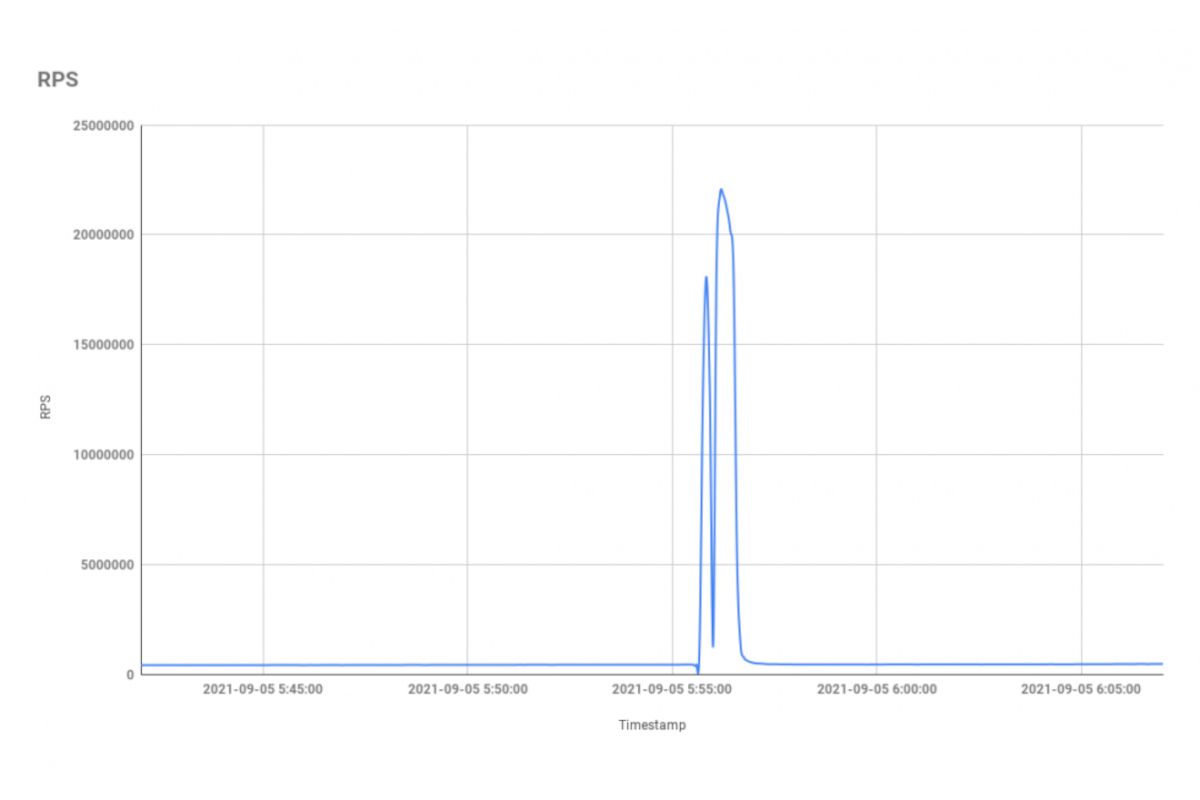

Dénommé Meris (ou Mēris ; peste en letton) et ayant fait son apparition à la fin du mois de juin dernier, un botnet est à l'origine d'une attaque par déni de service distribué (DDoS ; Distributed Denial of Service) qui a bombardé le géant de l'internet russe Yandex avec un pic à 21,8 millions de requêtes HTTP par seconde. Un record qui a été atteint début septembre après d'autres assauts durant l'été.

Ces attaques DDoS de la couche application exploitent une technique de pipelining HTTP et le port 5678. D'après Qrator Labs qui opère un réseau de filtrage de DDoS et qui travaille avec Yandex face aux attaques, les requêtes malveillantes pour inonder des applications émanent de plus de 250 000 hôtes infectés, et en s'appuyant sur le proxy SOCKS4 des appareils compromis.

En premier lieu, ce sont des routeurs Internet de MikroTik qui sont compromis avec des versions vulnérables de RouterOS. Selon MikroTik, les attaques utilisent les mêmes routeurs qui avaient été compromis en 2018 quand RouterOS était touché par une vulnérabilité CVE-2018-14847 rapidement comblée.

Qrator Labs indique qu'un peu moins de 329 000 hôtes actifs sur Internet répondent à une sonde TCP sur le port 5678 ouvert. À quasiment 43 %, ils sont aux États-Unis. La Chine suit à 19 % et avec des taux de bien moindre ampleur pour d'autres pays.

Le botnet Meris est également lié à d'autres attaques DDoS, dont une évoquée et contenue par Cloudflare (contre un client dans le secteur financier non cité) avec un pic à 17,2 millions de requêtes par seconde.