Eric Butler a mis au point l'extension Firesheep dans un but surtout pédagogique, ou du moins comme il le déclare, pour faire prendre conscience à certains sites Web de leur responsabilité dans la protection des utilisateurs.

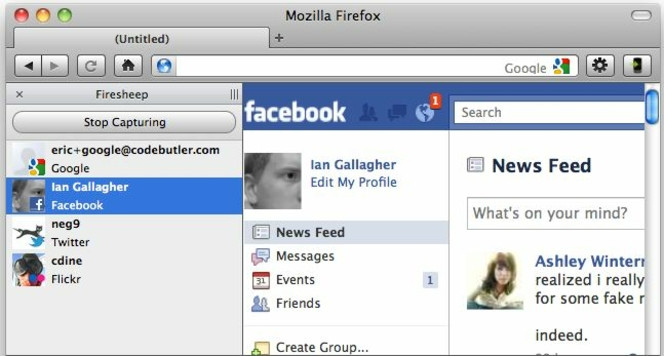

Via Firesheep, tout utilisateur peut écouter n'importe quel réseau Wi-Fi ouvert et capturer des cookies pour des connexions à des sites comme Amazon.com, Facebook, Flickr, Google, Windows Live, Twitter, WordPress ou encore Yahoo!. Quelques-uns des exemples configurés par défaut avec Firesheep.

Lors du processus d'identification à un service Web, celui-ci s'effectue d'une manière chiffrée avec le renvoi par le serveur d'un cookie utilisateur pour permettre toutes les requêtes ultérieures. Lorsque la connexion est active, le chiffrement s'est généralement évanoui ce qui laisse le cookie vulnérable, explique Eric Butler, d'où la possibilité de détourner une session HTTP ( et non-HTTPS ).

Au lancement de Firesheep, les comptes utilisateurs d'internautes naviguant depuis un même réseau Wi-Fi ouvert ( depuis un lieu public par exemple ) sur des sites Web comme Facebook apparaissent petit à petit dans un champ latéral gauche. Un clic sur l'une de ces entrées suffit pour accéder au site concerné, et disposer de l'identité de l'utilisateur légitime.

La panacée est évidemment que les sites Web chiffrent les connexions de bout en bout.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.