Bienfaiteur ou malfaiteur ? C'est une question que l'on n'imagine mal devoir se poser pour un malware. Pourtant, c'est une question que pose Wifatch (ou Linux.Wifatch). Pour la première fois repéré en 2014, ce malware a infecté plusieurs dizaines de milliers de routeurs domestiques Linux. Mais il n'agit pas comme le commun de ses semblables.

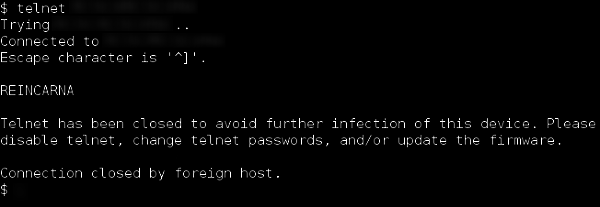

L'infection par Wifatch a principalement lieu via des connexions Telnet ayant recours à des identifiants faibles. Lorsque cela se produit, Wifatch tue le démon Telnet légitime pour prévenir d'autres accès et laisse un message afin d'inciter le propriétaire à modifier ses mots de passe, voire mettre à jour le firmware.

Le code de Wifatch est essentiellement écrit en Perl et sans technique d'obfuscation ce qui en facilite l'analyse comme a pu le faire Symantec. Qui plus est, son auteur a laissé des messages pour le débogage.

Après infection par Wifatch, il y a une connexion à un réseau P2P afin de pouvoir recevoir des mises à jour et coordonner son action. Ce réseau P2P a été surveillé pendant plusieurs mois sans qu'une quelconque activité malveillante ne soit décelée, dont pour mener des attaques DDoS comme c'est généralement souvent le cas.

Mystérieusement, l'auteur de Wifatch paraît vouloir essayer de sécuriser des appareils infectés et ainsi protéger ses victimes. Un module de Wifatch fait même la chasse à des infections par d'autres malwares… mais eux connus pour être nuisibles.

Cela étant, Wifatch s'immisce à l'insu de l'utilisateur et... c'est mal. Symantec appelle à la vigilance. Des portes dérobées pourraient au final servir à des actions malveillantes. La désinfection est simple puisqu'un redémarrage est suffisant. Et pour éviter une contamination ultérieure, il est conseillé de mettre à jour le firmware et modifier les mots de passe par défaut.

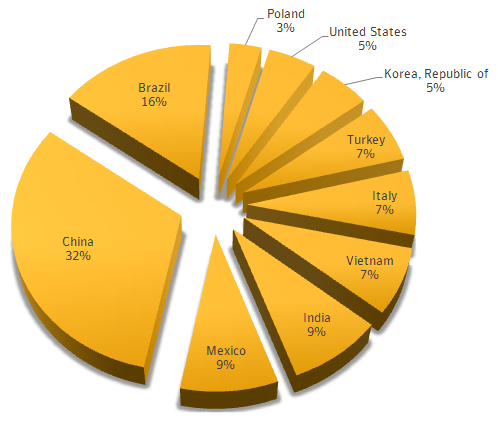

Principalement, les infections par Wifatch ont été repérées en Chine, au Brésil et au Mexique. D'autres pays sont toutefois également concernés. Ce sont très majoritairement les appareils à architecture ARM qui sont touchés.