C'est un cheval de Troie qui serait actif depuis 2022. Baptisé Fleckpe, il a été découvert par des chercheurs de Kaspersky, avec une présence sur Google Play via des applications pour l'édition de photos ou des packs de fonds d'écran.

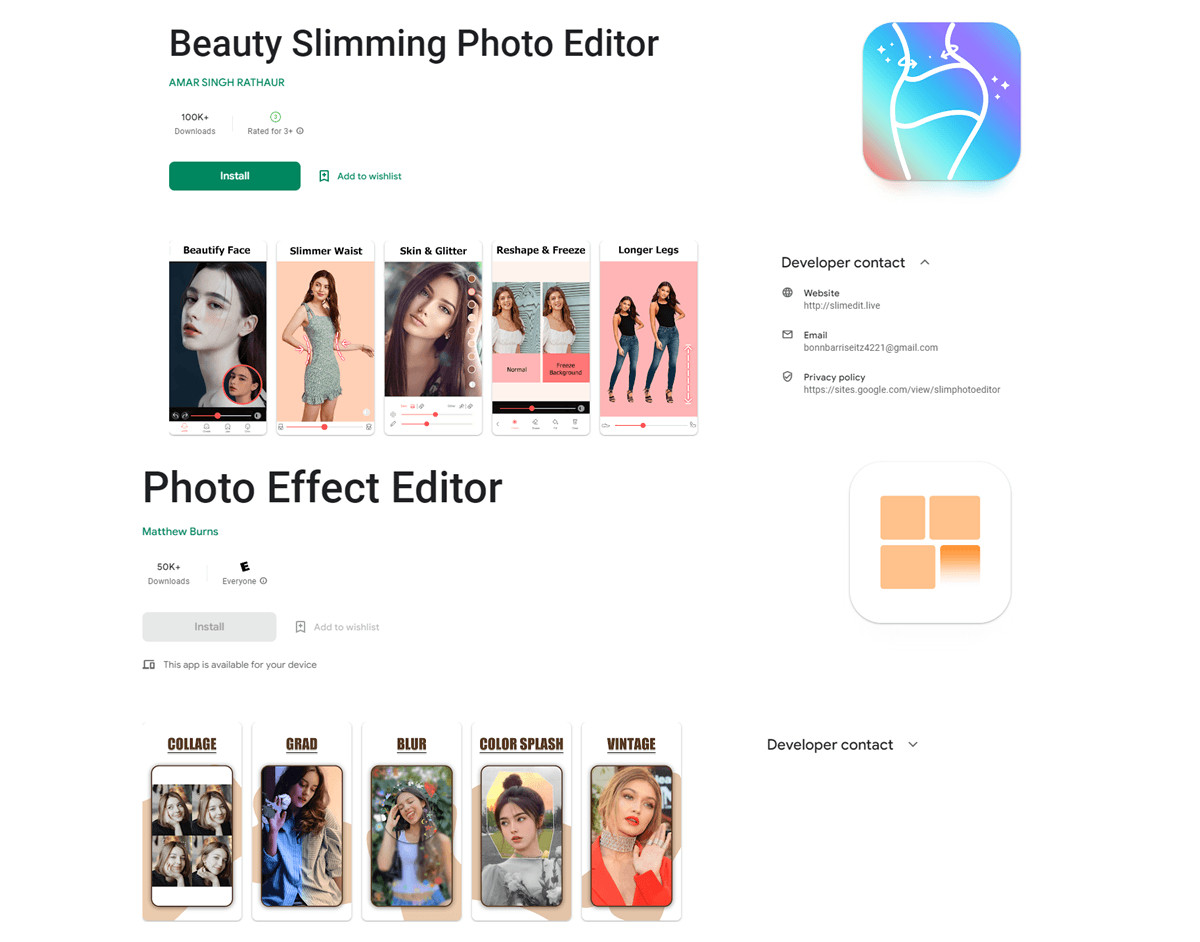

Onze applications piégées sont ainsi à l'origine de plus de 620 000 téléchargements. Elles ont été supprimées de Google Play, mais Kaspersky n'écarte pas l'hypothèse du déploiement du malware sur d'autres applications pour Android et un nombre d'installations plus élevé.

Fleckpe est un malware qui inscrit de manière insidieuse les utilisateurs à des services payants non désirés. À son lancement, l'application charge une bibliothèque native pour déchiffrer et exécuter une charge utile cachée à partir des ressources de l'application.

Des éléments d'analyse sur Fleckpe

Le code malveillant de la charge utile établit une connexion avec un serveur de commande et contrôle. Des informations sont transmises sur l'appareil infecté et afin d'identifier la victime. Par exemple, le pays et l'opérateur.

Le serveur de commande et contrôle renvoie une page d'abonnement payant que le cheval de Troie ouvre dans une fenêtre invisible du navigateur web. Kaspersky explique que si l'abonnement premium nécessite un code de confirmation, le malware accède aux notifications de l'appareil pour l'obtenir.

La manœuvre suppose que les autorisations idoines ont été accordées par l'utilisateur lors de l'installation. Dans le même temps, l'application demeure fonctionnelle, que ce soit pour éditer des photos ou définir des fonds d'écran.

D'après Kaspersky, le cheval de Troie Fleckpe continue d'évoluer pour parfaire l'obfuscation (obscurcissement) de la bibliothèque native. Le gros du code d'abonnement de la charge utile y a été déplacé.

Les onze applications infectées par Fleckpe

- com.impressionism.prozs.app

- com.picture.pictureframe

- com.beauty.slimming.pro

- com.beauty.camera.plus.photoeditor

- com.microclip.vodeoeditor

- com.gif.camera.editor

- com.apps.camera.photos

- com.toolbox.photoeditor

- com.hd.h4ks.wallpaper

- com.draw.graffiti

- com.urox.opixe.nightcamreapro

Les données de télémétrie de Kaspersky font état de victimes principalement en Thaïlande, ainsi qu'en Pologne, Malaisie, Indonésie et Singapour. Dans une moindre mesure, il y a toutefois eu des infections dans le monde entier.