Une menace plane sur les smartphones Android, particulièrement ceux appartenant à des dirigeants d'entreprises russes. Identifié sous le nom Android.Backdoor.916.origin par Doctor Web, ce malware se propage via des messages directs.

Son mode opératoire est particulièrement vicieux. Il se fait passer pour une application de sécurité légitime afin de piéger ses victimes et de déployer ses capacités d'espionnage.

Un leurre bien ficelé

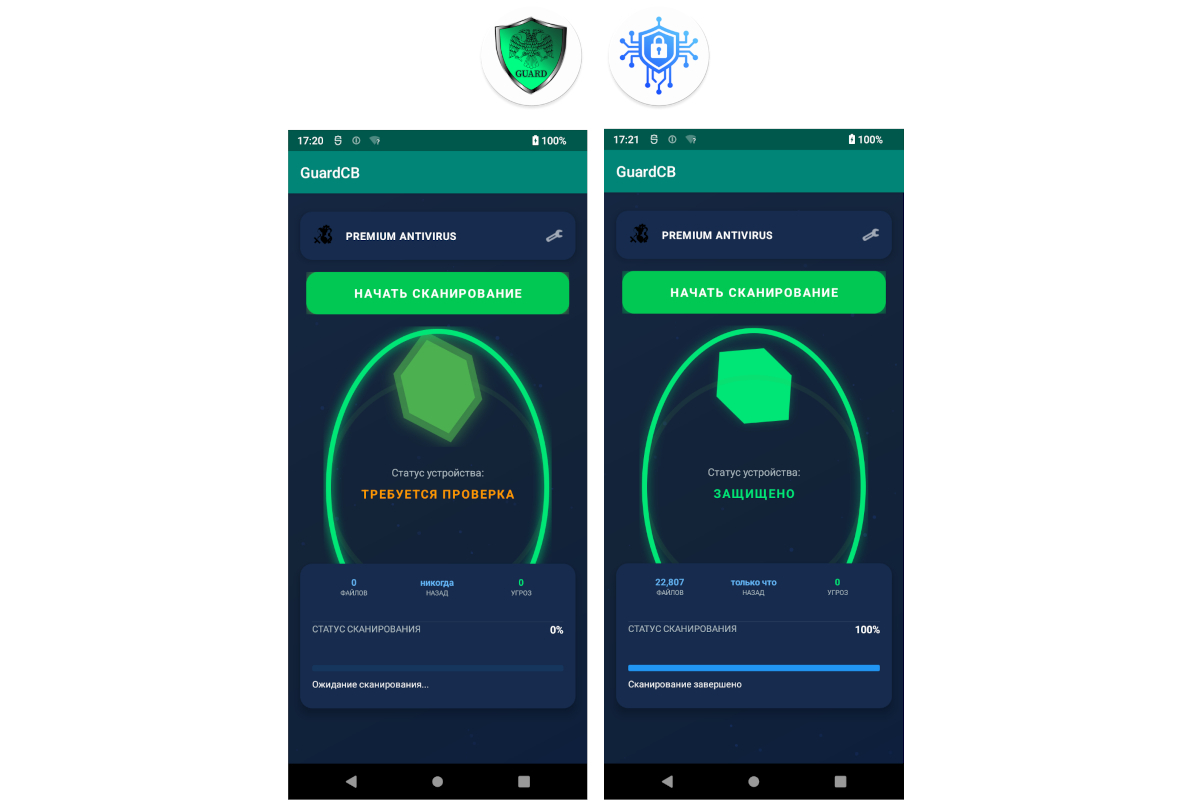

Pour tromper la vigilance des utilisateurs, le malware arbore des noms et des logos inspirant confiance.

Il se présente sous des appellations comme « GuardCB », imitant l'emblème de la Banque centrale de la fédération de Russie, ou encore « SECURITY_FSB » et « ФСБ », usurpant l'identité des services de sécurité russes. L'interface, uniquement disponible en russe, confirme que l'opération vise un public très spécifique.

Pour paraître crédible, l'application simule des analyses antivirus, sauf que les résultats sont totalement programmés. Elle a une chance sur trois de détecter de fausses menaces pour donner l'illusion d'un antivirus opérationnel et rassurer la victime.

Un espion dans la poche

Derrière cette façade se cache un puissant outil de surveillance. Une fois installé, le programme réclame une avalanche d'autorisations qui devraient mettre la puce à l'oreille : accès à la localisation, à l'appareil photo, au micro, aux SMS, aux contacts, et même les droits d'administrateur de l'appareil.

Avec de tels privilèges, ses capacités deviennent quasi illimitées. Le malware peut alors s'intéresser au flux audio du micro et flux vidéo de la caméra, enregistrer et transmettre tout ce qui s'affiche à l'écran, aspirer les messages, la liste de contacts, l'historique des appels et les photos stockées.

Grâce à l'exécution d'une fonctionnalité de keylogger s'appuyant sur les services d'accessibilité, c'est aussi la possibilité d'intercepter le contenu et les textes saisis dans diverses applications et parfois sensibles.

Un spyware conçu pour durer et se protéger

L'application d'espionnage ne se contente pas de voler des informations. Elle est aussi conçue pour être résiliente et difficile à supprimer. En utilisant les services d'accessibilité d'Android, elle peut se protéger contre toute tentative de désinstallation manuelle de la part de l'utilisateur.

Les chercheurs en sécurité ayant découvert la menace ont noté que le malware est en développement constant depuis son apparition en janvier 2025. En plus de pouvoir communiquer par défaut avec un grand nombre de serveurs de contrôle et commande, sa structure lui permettrait aussi de basculer entre une quinzaine d'hébergeurs.

Si cette dernière option n'a pas été activée pour le moment, elle témoigne de la sophistication de l'outil. Doctor Web a sonné l'alerte auprès des bureaux d'enregistrement de noms de domaine.