Alors que les antivirus et autres solutions de sécurité se concentrent traditionnellement sur l'analyse du processeur central (CPU) et de la mémoire vive (RAM), certains acteurs malveillants cherchent désormais à exploiter un composant puissant mais souvent moins surveillé : le processeur graphique. L'objectif est clair : opérer dans l'ombre pour mieux atteindre leurs cibles.

Le gpu : un nouveau terrain de jeu pour les malwares

Pourquoi cibler le GPU ? Ce composant dispose de sa propre mémoire (VRAM) et de ses propres unités de calcul, formant un environnement relativement isolé du reste du système. Les logiciels malveillants peuvent tenter d'allouer une partie de cette mémoire vidéo pour y stocker leur code ou d'utiliser les capacités de calcul parallèle du GPU pour exécuter certaines tâches. En agissant ainsi, ils espèrent se soustraire à l'analyse des outils de sécurité focalisés sur les ressources système plus conventionnelles.

Comment fonctionne cette technique d'évasion ?

La principale motivation derrière l'exploitation du GPU est l'évasion. En se logeant dans la mémoire de la carte graphique ou en exécutant des processus via ses cœurs de calcul, le malware minimise sa présence dans la RAM principale ou parmi les processus gérés directement par le CPU. Les scanners de sécurité, qui scrutent activement ces zones, risquent alors de ne pas détecter l'activité malveillante qui se déroule "à côté", au sein du processeur graphique. Par ailleurs, même en cas de baisse de performance, l'utilisateur aura beaucoup plus de mal à identifier la carte graphique comme étant à l'origine du problème, ce qui limitera les investigations.

Origines et objectifs de la menace

C'est ainsi qu'un nouveau malware a été découvert par des chercheurs en cybersécurité de Zscaler. Plus précisément il s'agit du malware CoffeeLoader, qui préfigure d'une famille toute entière d'outils dédiés aux hackers.

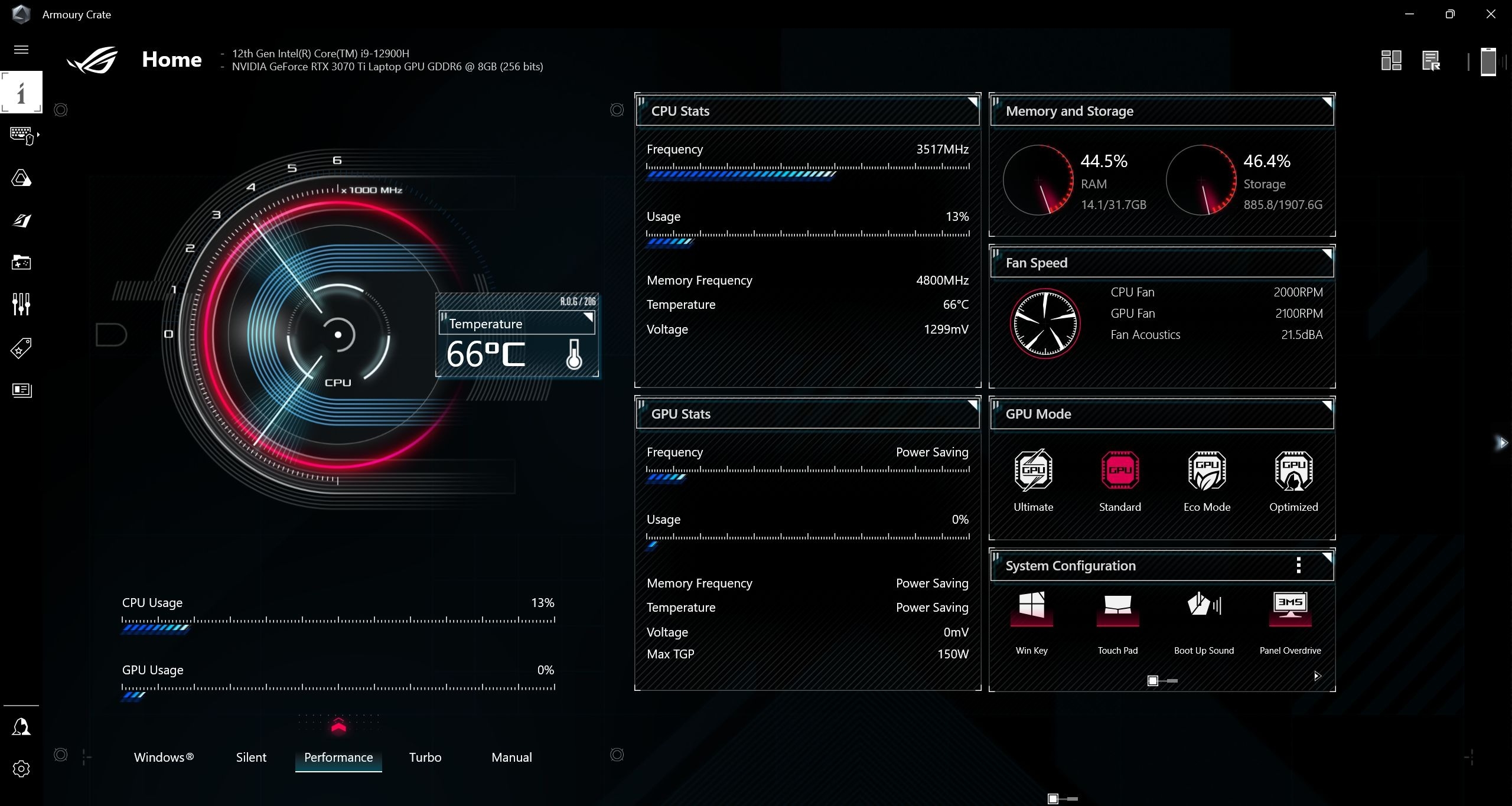

Cette génération de malware cible plus précisément les PC de la marque Asus. Propagé via des techniques courantes de téléchargement sur des plateformes douteuses, e-mail, cracks d'autres logiciels ou autres, il imite l'environnement Armoury Crate proposé sur les PC d'Asus permettant de piloter les performances de leur PC, en accédant à divers réglages liés aux horloges, CPU, GPU, RAM, ventilation etc...

CoffeeLoader s'installe ainsi et se connecte à un serveur distant pour installer d'autres outils, notamment un infostealer qui subtilise alors les infos personnelles et identifiants des victimes. Le malware imite non seulement parfaitement Armoury Crate, mais il s'installe également dans le GPU pour éviter aux antivirus.

Selon les experts, CoffeeLoader partagerait également du code avec un autre malware baptisé SmokeLoader, il pourrait donc s'agir d'une évolution d'un outil déjà repéré par le passé.

Un défi pour les solutions de sécurité actuelles

Cette méthode d'attaque soulève des questions importantes pour l'industrie de la sécurité. Elle démontre que les composants matériels autres que le GPU peuvent devenir des vecteurs d'attaque et des zones de dissimulation. Les éditeurs d'antivirus et de solutions EDR (Endpoint Detection and Response) pourraient devoir intégrer de nouvelles capacités pour inspecter la mémoire et l'activité du GPU, ajoutant une complexité supplémentaire à la protection globale de l'ordinateur.

L'existence de malwares exploitant les GPU est un rappel que la course entre attaquants et défenseurs ne connaît pas de répit. Cette technique furtive met en évidence la nécessité d'une surveillance plus étendue des composants système et d'une adaptation continue des stratégies de défense pour faire face à des menaces qui explorent sans cesse de nouvelles voies de compromission.