Évoquée cette semaine dans nos colonnes, la vulnérabilité permettant à des attaquants d'installer de fausses applications (malveillantes) qui prennent la place d'applications légitimes sur iPhone et iPad a droit à un bulletin d'alerte de l'US-CERT.

Rattaché au Département de la Sécurité intérieure des États-Unis, le service y résume la technique Masque Attack mise au jour par FireEye et confirme que la vulnérabilité affecte iOS 7.1.1, 7.1.1, 8.0, 8.1 et 8.1.1 bêta.

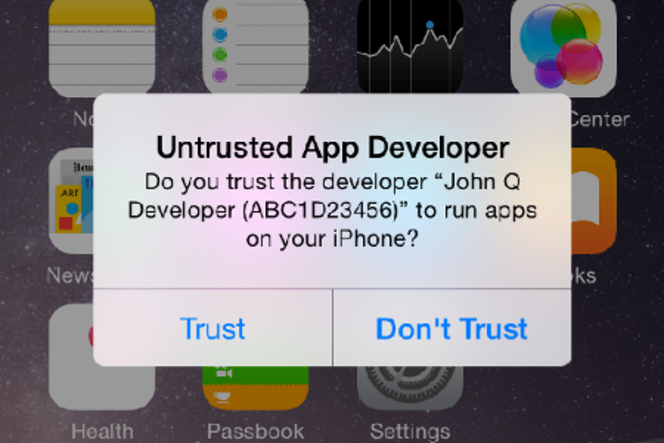

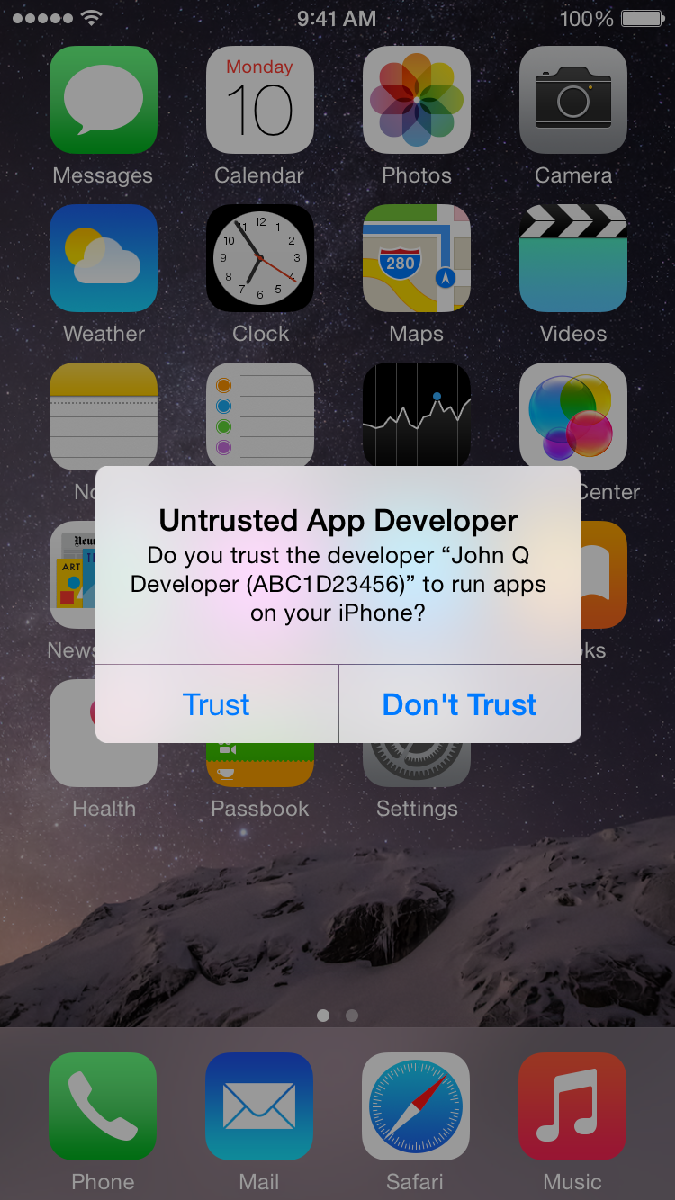

L'US-CERT précise que la vulnérabilité existe parce qu'iOS ne met pas en œuvre une " correspondance des certificats pour les applications avec le même identifiant de paquet ". Une faiblesse de sécurité qui peut être exploitée, sachant que les applications préinstallées sont immunisées.

" Nous avons conçu OS X et iOS en intégrant des mesures de sécurité afin d'aider à protéger les utilisateurs et les prévenir avant d'installer des logiciels potentiellement malveillants ", déclare un porte-parole de la firme à la pomme.

" Nous encourageons les utilisateurs à seulement télécharger depuis des sources sûres comme l'App Store et à prêter attention à tous les avertissements quand ils téléchargent des applications. [...] Les utilisateurs en entreprise qui installent des applications personnalisées ne devraient le faire que depuis le site Web sécurisé de leur entreprise. "

On serait tenter d'ajouter… il n'y a rien de nouveau sous le soleil. Du moins pour le moment. Le risque potentiel est surtout pour les développeurs avec le système de provisionning pour déployer une application.