Pour ce cas d'espionnage industriel, le nom des victimes n'est pas mentionné. Les groupes attaqués n'ont visiblement pas l'intention d'ébruiter l'affaire, contrairement à Google qui début 2010 avait un message contre la censure à faire passer à la Chine. Du reste, McAfee se garde bien d'impliquer le gouvernement chinois et préfère parler d'attaquants basés en Chine.

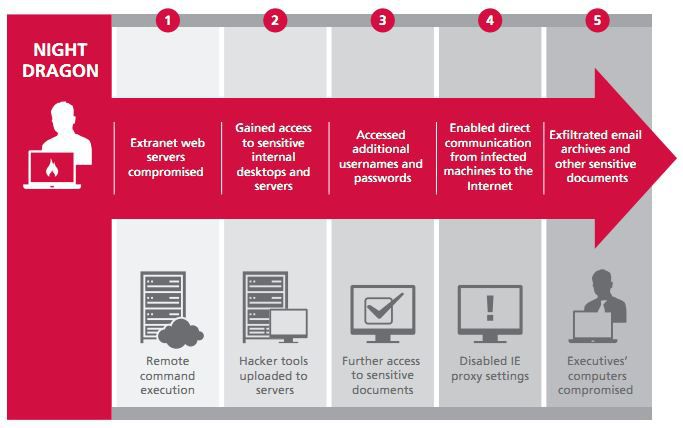

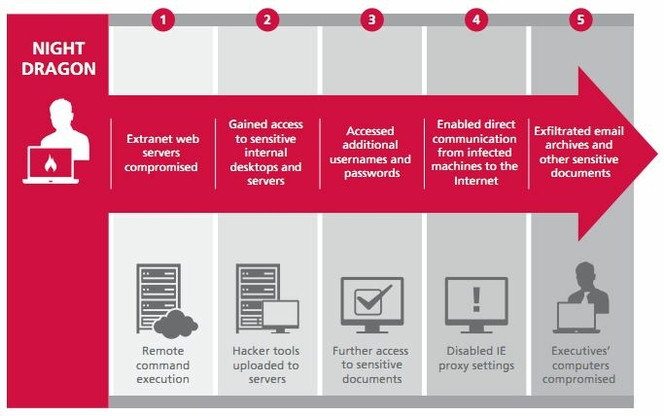

L'opération Night Dragon a tiré parti de serveurs de contrôle-commande via des services hébergés aux USA et des serveurs compromis aux Pays-Bas. Outre des groupes pétroliers, des responsables de ces derniers ont été touchés au Kazakhstan, Taïwan, Grèce et aux USA. Des informations sur des projets de financement ont été volées ainsi que des informations présentées comme hautement confidentielles.

Selon McAfee, ces attaques ont eu recours à de l'ingénierie sociale, du phishing, l'exploitation de vulnérabilités de sécurité dans le système d'exploitation Windows, des compromissions de Microsoft Active Directory et des outils d'administration à distance que l'on trouve facilement au marché noir. Néanmoins, l'éditeur souligne que les méthodes et outils utilisés dans ces cyberattaques sont " relativement peu sophistiqués ". De manière assez paradoxale, c'est justement pourquoi de telles attaques peuvent échapper à la détection standard.

Alerté, le FBI a ouvert une enquête.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.