Imaginez un peu : les pirates n'ont même pas eu besoin de malware de pointe ou d'exploits zéro-day. Non, leur ruse s'est résumée à taper le mot de passe le plus commun de l'histoire digitale, "123456", et à bidouiller une URL. La victime ? McHire, ce chatbot recruteur nommé "Olivia", conçu par Paradox.ai, qui gère une grande partie du recrutement de première ligne chez McDonald's à travers des dizaines de pays. Cet outil avait accès à une mine d'or d'informations personnelles sur les demandeurs d'emploi. Et pourtant, les clés de son panneau d'administration n'étaient rien de plus qu'une suite de chiffres enfantine. Un scénario alarmant qui met en lumière les "erreurs d'hier" qui continuent de hanter la cybersécurité d'aujourd'hui, malgré des milliards investis dans les technologies de pointe.

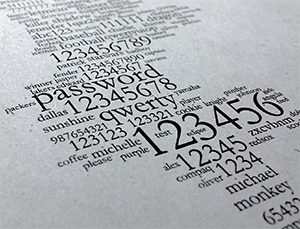

Pourquoi ce "mot de passe basique" est-il si problématique ?

L'utilisation d'un mot de passe par défaut comme "123456" pour un outil d'une telle envergure est une erreur cardinale. C'est la b.a.-ba de la cybersécurité, un principe rabâché depuis des décennies. Belsasar Lepe, cofondateur de Cerby, le martèle : "99 % des attaques d'identité sont dues à un manque d'activation de l'authentification multifacteur (MFA)."

Le problème, c'est que des géants comme McDonald's, avec leur structure très décentralisée (chaque franchisé gère souvent sa propre pile technologique), créent des brèches. Un outil tiers comme McHire est déployé localement, configuré à la va-vite, et hop, les identifiants par défaut persistent, invisibles. C'est comme laisser la porte d'entrée grande ouverte, pensant que le gardien de la maison voisine surveille. Une faille de sécurité aussi bébête, c'est exactement ce qui la rend si troublante.

Les outils IA, nouveaux talons d'Achille de la cybersécurité ?

L'incident McHire soulève une question cruciale : l'intégration rapide des outils dopés à l'intelligence artificielle, surtout en mode SaaS (Software as a Service), ne crée-t-elle pas de nouveaux points faibles ? Souvent implémentés par des équipes non-IT (RH, marketing), ces outils sont vus comme des solutions "plug-and-play", simples et rapides. La sécurité est alors reléguée au second plan, sous-estimée, ou pire, considérée comme la responsabilité d'un autre. Aditi Gupta de Black Duck le résume bien : "La précipitation à déployer de nouvelles technologies ne doit pas compromettre les principes de sécurité fondamentaux."

Les surfaces d'attaque des entreprises s'étendent et se complexifient. Les cybermenaces ne se limitent plus aux pare-feu ou aux antivirus. Elles touchent l'identité, l'intégration des systèmes, et la gestion vigilante des fournisseurs tiers. En 2021, on recensait 400 procès pour fuite de données ; l'an dernier, plus de 2000. Le risque est massif, surtout pour les institutions financières ou les entreprises manipulant des millions de données sensibles.

Quelles leçons tirer de cette brèche massive ?

Même si Paradox.ai et McDonald's ont rapidement corrigé la faille (en moins d'une journée après la divulgation par les chercheurs Ian Carroll et Sam Curry), cet épisode est un avertissement clair. Il n'y a aucune indication que les données aient été utilisées de manière malveillante à ce jour, mais l'échelle et la sensibilité de l'exposition pourraient alimenter des campagnes de phishing, de smishing/vishing, et d'ingénierie sociale ultra-ciblées. C'est là que les outils IA, ironiquement, pourraient donner un coup de pouce aux attaquants, leur permettant de créer des menaces hyper-personnalisées. Evan Dornbush, PDG de Desired Effect, insiste : "Les organisations doivent investir dans la compréhension et l'atténuation des menaces pré-émergentes, sinon elles se retrouveront à courir après, la confiance de leurs clients en jeu."

Kobi Nissan, PDG de MineOS, ajoute que tout système IA qui collecte des données personnelles doit être soumis aux mêmes contrôles de confidentialité, de sécurité et d'accès que les systèmes centraux. Pas de déploiements isolés qui échappent aux radars. La leçon est amère, mais nécessaire : la vitesse d'adoption des nouvelles technologies ne doit jamais primer sur la sécurité de base.

Foire Aux Questions (FAQ)

Quel type de données a été exposé dans la fuite de McDonald's ?

La fuite a exposé des informations personnelles sensibles de candidats à l'emploi, incluant des historiques de chat avec le bot recruteur "Olivia", des coordonnées, des préférences d'horaires, des résultats de tests de personnalité, et des tokens permettant d'usurper l'identité de candidats.

Comment la faille a-t-elle été découverte ?

La faille a été découverte par les chercheurs en sécurité Ian Carroll et Sam Curry en juin 2025. Ils ont identifié un login administrateur par défaut ("123456") et une vulnérabilité dans une API interne qui permettait d'accès aux données des candidats.

Les données exposées ont-elles été utilisées par des pirates ?

À ce jour, il n'y a aucune indication que les données aient été utilisées de manière malveillante. McDonald's et Paradox.ai (le créateur de McHire) ont rapidement corrigé la vulnérabilité après sa divulgation.