Le code source du malware Mirai a été publié. Ce cheval de Troie a été utilisé pour mener de puissantes attaques par déni de service distribué s'appuyant sur des objets connectés.

Le chercheur en sécurité connu sous l'identité de MalwareTech rappelle l'attaque estimée à 620 Gbps de trafic contre le blog Krebs On Security, tandis que l'hébergeur OVH a dû aussi faire face au botnet constitué par Mirai.

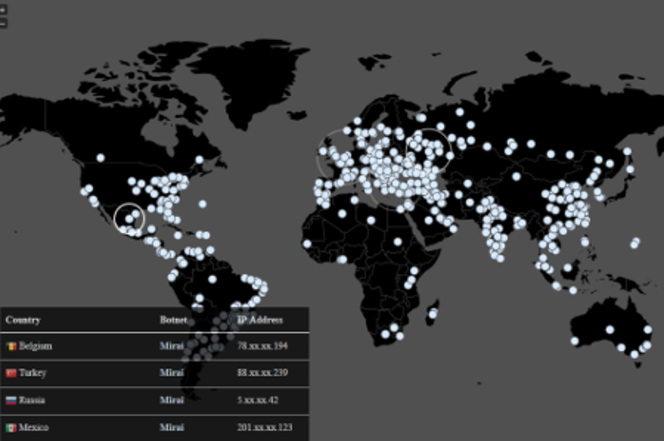

MalwareTech propose une carte en temps réel pour rendre compte de la propagation de Mirai à l'échelle mondiale. Le malware se répand via des attaques Telnet par force brute. Le code source a mis en évidence une liste d'identifiants par défaut très peu sécurisés et qui sont rarement changés.

À consulter ici, l'outil de visualisation de MalwareTech s'appuie sur plusieurs centaines de serveurs telnet personnalisés et conçus pour émuler des objets connectés vulnérables. Ils agissent ainsi comme des pots de miel et permettent de rapporter des tentatives de compromission par Mirai d'où qu'elles viennent.

Ci-dessous, une vidéo en accéléré de la cartographie de Mirai pendant une durée de 18 minutes :

MalwareTech confirme par ailleurs que le botnet Mirai est essentiellement formé de caméras de vidéosurveillance. Elles exécutent un firmware de Dahua ou une interface de gestion dénommée NETSurveillance.