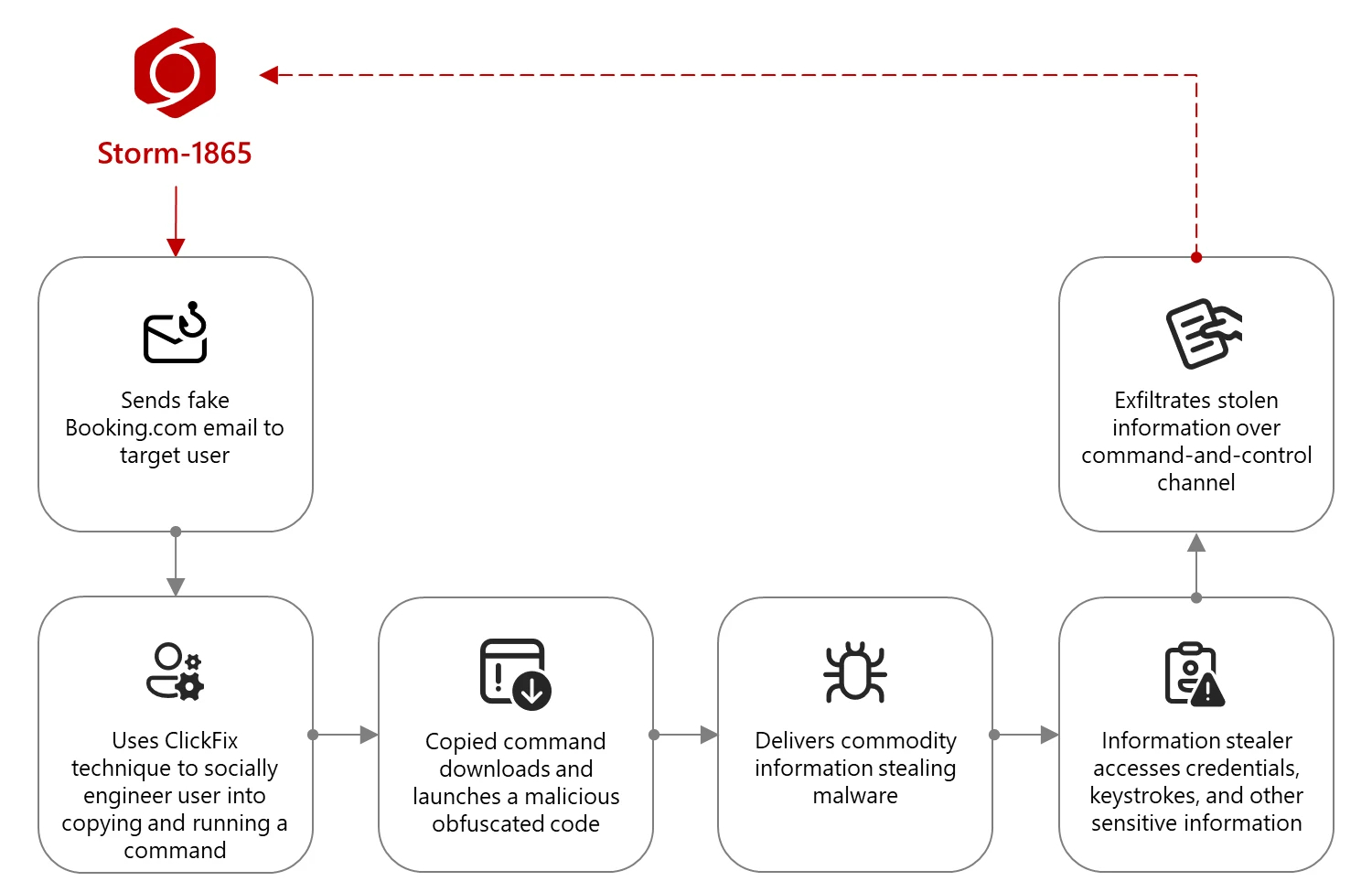

Active depuis décembre 2024, une campagne de phishing sophistiquée utilise une technique d'ingénierie sociale dénommée ClickFix pour distribuer divers types de malwares, dont des infostealers pour dérober des informations et des identifiants, ou encore des chevaux de Troie d'accès à distance (RAT).

Une interaction pour éviter la détection

La campagne vise spécifiquement les employés d'hôtels, d'agences de voyage et d'autres entreprises qui utilisent Booking.com pour les réservations. L'objectif principal est de compromettre les comptes des employés.

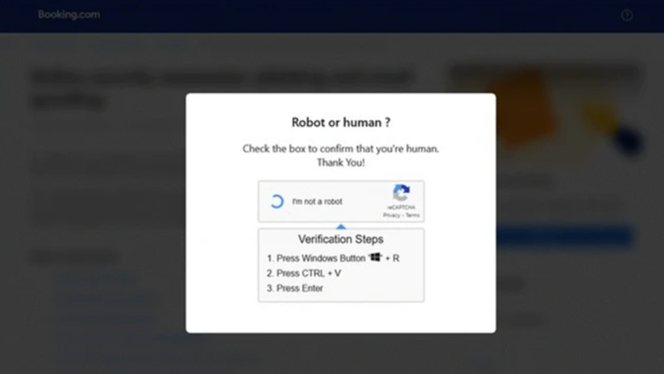

Selon Microsoft, l'attaque s'appuie sur une redirection vers une prétendue page Booking.com qui affiche un faux CAPTCHA. Ce dernier invite la victime à ouvrir la fenêtre « Exécuter » de Windows via un raccourci clavier, puis à copier et coller une commande que la page malveillante ajoute au presse-papiers.

L'exécution de la commande entraîne le téléchargement et le lancement de code sur l'ordinateur de la victime par le biais de mshta.exe. Microsoft cite des nuisibles comme XWorm, Lumma stealer, VenomRAT, AsyncRAT, Danabot et NetSupport RAT.

« Le code spécifique lancé via mshta.exe varie selon la charge utile. Certains échantillons ont téléchargé du contenu PowerShell, JavaScript et des exécutables portables (PE). […] Toutes les charges utiles comprennent des capacités permettant de voler des données financières et des identifiants à des fins frauduleuses. »

Une attribution à Storm-1865

Les chercheurs en sécurité de Microsoft attribuent la campagne d'attaque à un groupe suivi en tant que Storm-1865. L'utilisation de la technique ClickFix par Storm-1865 marque une évolution dans leurs tactiques

« Les entreprises peuvent réduire l'impact des attaques de phishing en sensibilisant les utilisateurs à la reconnaissance de ces escroqueries », souligne Microsoft.

Dans une réaction obtenue par Bleeping Computer, Booking.com déplore les attaques de phishing menées par des organisations criminelles, mais précise qu'en l'occurrence, ses propres systèmes n'ont pas été piratés.