Des milliers de routeurs ASUS sont actuellement pris pour cible par un botnet surnommé AyySSHush. Toujours en cours, une campagne d'exploitation a été découverte en mars dernier par l'entreprise de cybersécurité GreyNoise.

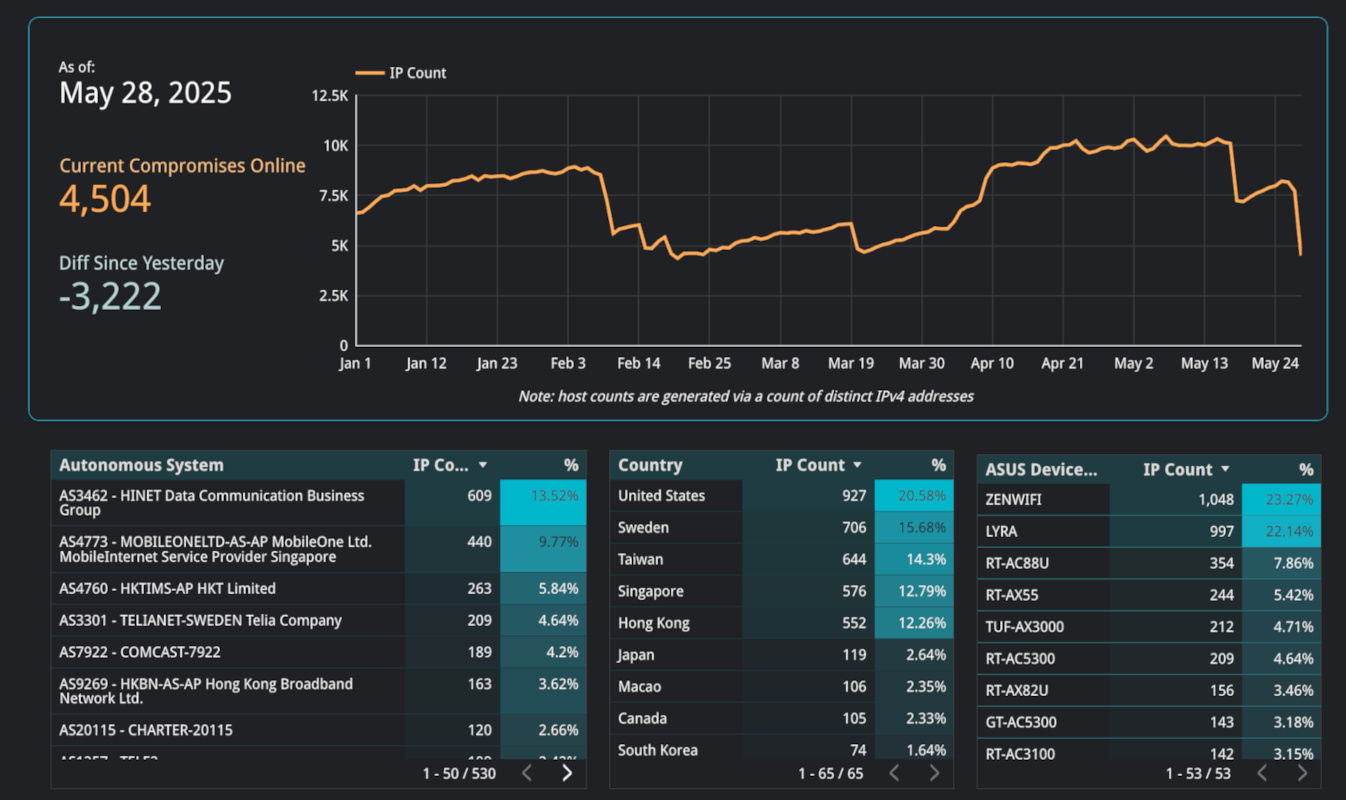

D'après la plateforme Censys, plus de 4 500 appareils présentent des indicateurs de compromission. Ils ont été identifiés par l'exécution de SSH sur le port TCP/53282. GreyNoise souligne toutefois que plus du double de routeurs ASUS ont été compromis.

L'attaque associe plusieurs méthodes afin d'obtenir l'accès initial aux routeurs, dont des tentatives de force brute et l'exploitation de deux vulnérabilités de contournement d'authentification pour lesquelles il n'y a pas d'attribution CVE.

Avec la contribution d'une vieille faille

Une fois l'accès obtenu, les attaquants exploitent une ancienne vulnérabilité CVE-2023-39780 pour l'exécution de commandes arbitraires sur les routeurs.

Censys écrit que les modèles ZenWiFi et Lyra (solutions mesh) représentent près de la moitié des appareils compromis. Dans la catégorie grand public, les routeurs comme RT-AC88U, RT-AX55 et TUF-AX3000 suivent.

Les compromissions sont principalement localisées aux États-Unis, en Suède, à Taïwan, à Singapour et à Hong Kong. Néanmoins, il est mis en avant une portée internationale significative pour le botnet et une opération particulièrement discrète avec peu de requêtes sur trois mois.

Maintien d'un accès à long terme

S'il n'y a pas d'attribution pour l'attaque d'exploitation, un parallèle est toutefois fait avec une campagne dénommée ViciousTrap et découverte par Sekoia.

GreyNoise indique que la clé publique de l'attaquant est ajoutée en utilisant les fonctionnalités officielles d'ASUS et la backdoor est stockée dans la mémoire non volatile (NVRAM) du routeur. Il n'y a pas de suppression lors des mises à niveau du firmware ou des redémarrages.

« L'attaquant conserve un accès à long terme sans installer de malware ni laisser de traces visibles en enchaînant les contournements d'authentification, en exploitant une vulnérabilité connue et en abusant de fonctionnalités de configuration légitimes. »

Une réinitialisation complète à prévoir

GreyNoise et Censys publient des indicateurs de compromission dans des billets de blog. Les mises à jour d'ASUS pour corriger la vulnérabilité CVE-2023-39780 sont à appliquer sans tarder, si ce n'est pas déjà fait.

Il est recommandé de bloquer quatre adresses IP en rapport avec le mystérieux botnet :

- 101[.]99[.]91[.]151

- 101[.]99[.]94[.]173

- 79[.]141[.]163[.]179

- 111[.]90[.]146[.]237

En cas de suspicion de compromission, une réinitialisation complète (paramètres d'usine) et une reconfiguration manuelle sont préconisées.