RSA a donné quelques détails sur l'attaque subie le mois dernier et via laquelle des données en relation avec ses produits SecurID two-factor authentification ont été volées ( voir notre actualité ).

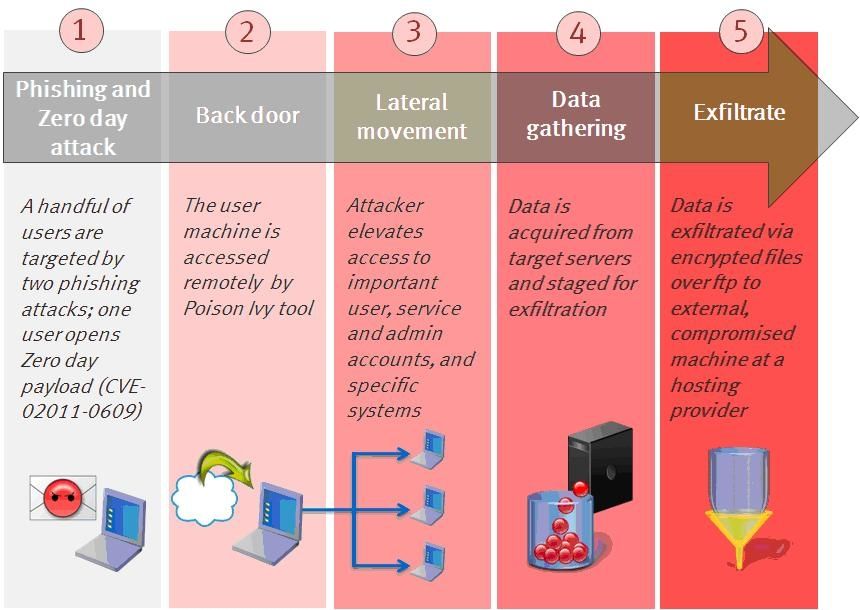

Qualifiée d'extrêmement sophistiquée, cette cyberattaque a pour origine l'exploitation d'une vulnérabilité de sécurité dans Flash Player d'Adobe grâce à laquelle une backdoor a pu être installée. Des e-mails contenaient un fichier .swf malveillant dans un document Excel ( .xls ). Adobe a corrigé la faille impliquée le 21 mars dernier.

Le facteur humain a une nouvelle fois été déterminant dans la réussite de l'attaque. Les e-mails de phishing ont ciblé deux petits groupes d'employés. L'un de ces employés a récupéré un e-mail pourtant classé dans la rubrique des indésirables, sans doute intrigué par son sujet : " Plan de recrutement 2011 " et a ouvert la pièce jointe piégée.

Les données ont été exfiltrées via des fichiers compressés et chiffrés à travers un serveur FTP externe compromis chez un hébergeur. Ce que les attaquants ont réussi à obtenir n'est pas véritablement précisé par RSA.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.