Longtemps considérée comme la référence en matière de sécurité numérique, l'authentification à deux facteurs (2FA) montre aujourd'hui ses limites. Une technique d'attaque de type « adversary-in-the-middle » (AITM), utilisant une infrastructure logicielle open source appelé Evilginx, permet désormais aux cybercriminels de déjouer cette protection. La méthode repose sur le vol de cookies de session, un mécanisme qui rend l'intrusion particulièrement discrète et efficace. Des chercheurs d'Infoblox ont documenté son usage dans des campagnes visant notamment des universités américaines.

Comment fonctionne cette attaque par interception ?

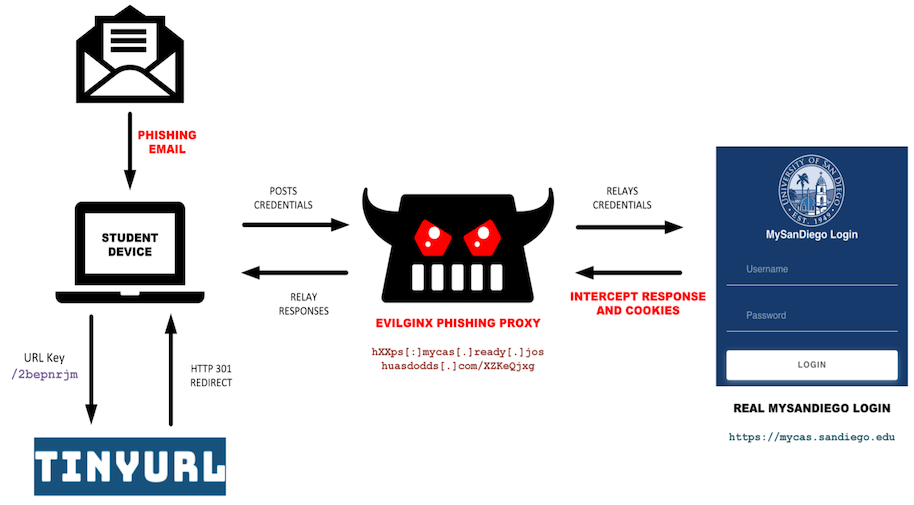

L'attaque débute par une campagne d'hameçonnage classique, où la victime reçoit un lien frauduleux par email ou SMS. Ce lien mène vers un faux portail de connexion qui est en réalité contrôlé par Evilginx. Pour la victime, tout semble normal : le site affiche le bon contenu et même un cadenas HTTPS, gage de confiance apparent.

L’auteur de l'attaque a utilisé Evilginx pour cibler des étudiants de l’Université de San Diego.

Crédits : Infoblox

Ce portail agit comme un proxy, se plaçant discrètement entre l'utilisateur et le service légitime. L'utilisateur entre alors ses identifiants, qui sont relayés par Evilginx au vrai site. Le vrai site déclenche alors la procédure de double authentification et envoie un code à l'utilisateur. La victime saisit ce code sur la fausse page, qui le transmet à son tour, et c'est à cet instant précis que le piège se referme.

Quel est le rôle crucial des cookies de session ?

Lorsqu'une authentification est réussie, le serveur du service légitime génère un « cookie de session ». C'est un petit fichier temporaire qui confirme au site que le navigateur est déjà authentifié, évitant à l'utilisateur de devoir se reconnecter à chaque page. Dans cette attaque, Evilginx intercepte ce précieux sésame juste après sa création, avant de le renvoyer au navigateur de la victime.

Les pirates n'ont plus qu'à copier ce cookie dans leur propre navigateur. Pour le serveur, leur machine est désormais considérée comme une session authentifiée et légitime. Ils peuvent ainsi naviguer sur le compte, accéder aux données sensibles ou effectuer des transactions, le tout sans jamais avoir besoin de mot de passe ni de code 2FA. Ces cookies sont au cœur du stratagème.

Comment se protéger contre cette menace invisible ?

La principale difficulté de cette attaque est son invisibilité pour l'utilisateur. Une fois le cookie volé, la victime est redirigée et connectée normalement au vrai site, sans aucun signe d'alerte. La première ligne de défense reste la vigilance : il faut se méfier systématiquement des liens inattendus et vérifier attentivement les adresses des sites web avant de saisir des informations personnelles.

Pour une protection renforcée, l'utilisation de clés de sécurité physiques (comme les Yubikey) est recommandée, car elles sont résistantes à ce type d'attaque. En cas de doute, une action simple mais efficace consiste à se déconnecter manuellement de toutes les sessions actives sur ses comptes. Cette action révoque les anciens cookies de session et force la création de nouveaux, rendant les cookies volés inutilisables.