Des hackers étrangers ont infiltré le Kansas City National Security Campus, une usine clé de l'arsenal nucléaire américain. L'attaque, menée via des vulnérabilités non corrigées de Microsoft SharePoint, soulève de graves questions sur la sécurité des infrastructures critiques et la convergence des risques entre systèmes informatiques et opérationnels.

Le Kansas City National Security Campus (KCNSC) n'est pas une installation ordinaire. Géré par Honeywell pour le compte de l'Administration Nationale de la Sécurité Nucléaire (NNSA), ce site du Missouri est le poumon de l'arsenal américain : il produit près de 80% des composants non-nucléaires essentiels aux ogives du pays. Une citadelle technologique que l'on croyait imprenable, jusqu'à une intrusion discrète mais lourde de conséquences, révélée au mois d'août.

Une attaque silencieuse aux origines troubles

L'intrusion a été rendue possible par l'exploitation de deux vulnérabilités critiques dans Microsoft SharePoint, le logiciel de collaboration de l'entreprise. Il s'agit des failles CVE-2025-53770 (usurpation) et CVE-2025-49704 (exécution de code à distance), qui permettaient à des attaquants d'exécuter du code malveillant sur les serveurs locaux. Ironiquement, Microsoft avait déjà publié les correctifs le 19 juillet, mais l'attaque a eu lieu avant que l'installation ne les applique.

L'attribution de l'attaque reste un véritable casse-tête pour les enquêteurs. Microsoft pointe du doigt des groupes affiliés à la Chine, notamment Linen Typhoon et Violet Typhoon, qui auraient préparé le terrain pour déployer un rançongiciel.

Cependant, une source interne impliquée dans l'enquête évoque une piste différente, menant à des cybercriminels russes. Cette incertitude met en lumière la complexité de tracer les opérations dans le cyberespace, où les acteurs peuvent facilement masquer leurs traces ou imiter les techniques d'autres groupes.

Quand la faille informatique menace le monde physique

Si la brèche a touché les systèmes informatiques (IT) du campus, la préoccupation majeure des experts concerne la porosité potentielle avec l'environnement de production.

Le véritable enjeu, selon les spécialistes, réside ailleurs : le risque d'un mouvement latéral des attaquants, depuis les réseaux informatiques vers les systèmes de technologie opérationnelle (OT). C'est une distinction cruciale.

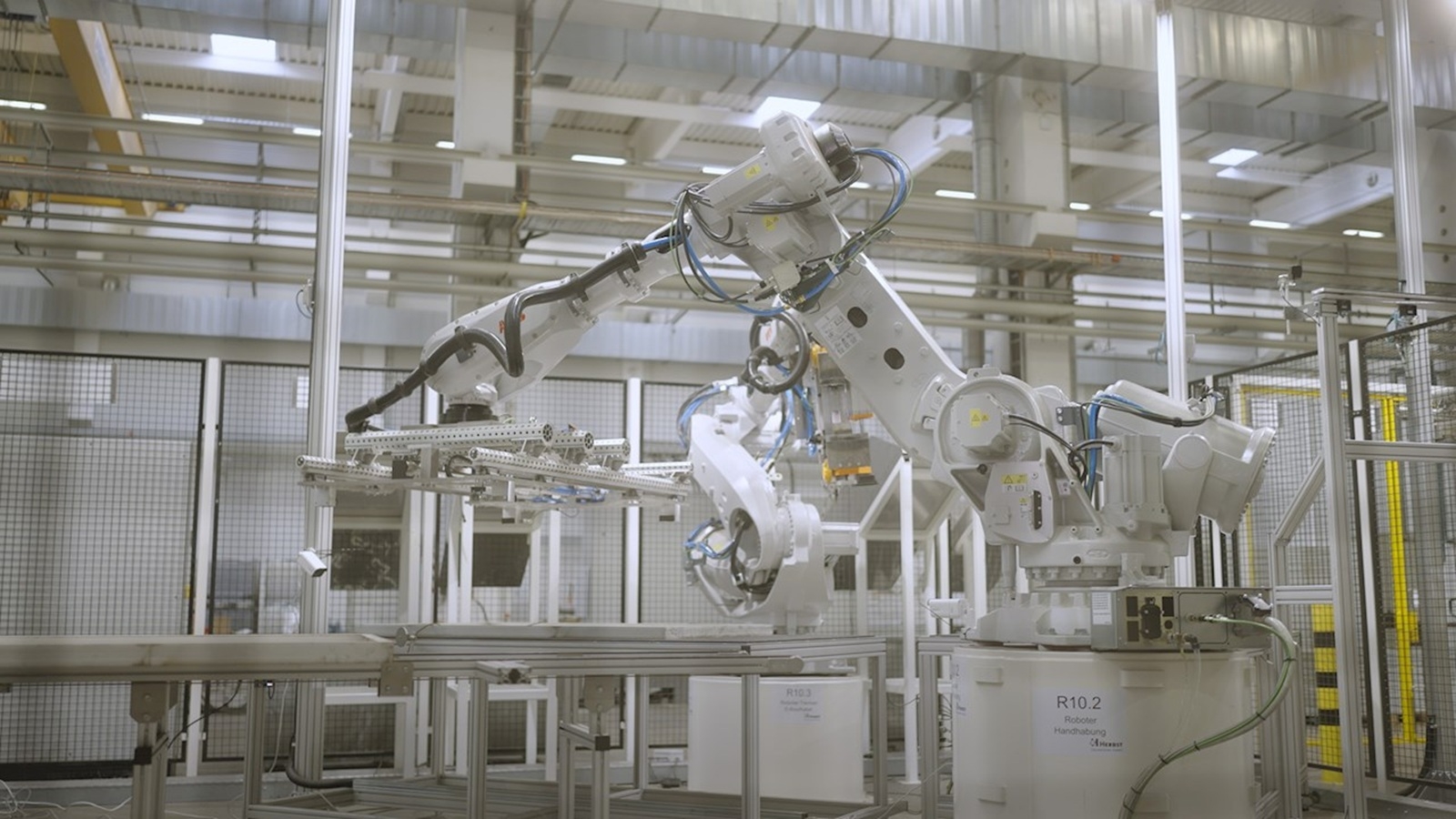

Ces réseaux OT contrôlent directement les processus physiques : chaînes d'assemblage robotisées, équipements de précision, systèmes de contrôle qualité. Bien que ces systèmes soient souvent "air-gapped", c'est-à-dire physiquement isolés des réseaux IT, une sécurité absolue n'existe pas.

Comme le souligne Jen Sovada de la société de cybersécurité Claroty, une intrusion réussie pourrait permettre de manipuler des contrôleurs logiques programmables et ainsi saboter la fabrication de composants ou altérer leur fiabilité.

Au-delà des données classifiées, le danger stratégique

Même en l'absence de preuves attestant du vol de documents classifiés, le véritable gain pour les assaillants pourrait résider dans la valeur stratégique de données non classifiées.

Des informations techniques sur les processus, les dépendances de la chaîne d'approvisionnement ou les tolérances de fabrication peuvent offrir un avantage considérable à un adversaire. Connaître la précision au millimètre près d'un composant peut, par exemple, aider à comprendre les capacités ou les faiblesses d'une arme.

Cet incident met en évidence une faille systémique : le décalage entre les politiques de sécurité IT, de plus en plus robustes avec des approches "zero-trust", et celles des environnements OT, qui accusent souvent un retard.

L'incident du KCNSC force ainsi l'ensemble de l'appareil de défense américain à reconsidérer sa posture, où la frontière entre une simple mise à jour logicielle et la sécurité nationale n'a jamais semblé aussi fine.