Depuis août 2024, Microsoft indique qu'une campagne de phishing prend pour cible des utilisateurs de Microsoft 365. Les victimes se situent principalement en Europe, en Amérique du Nord, en Afrique et au Moyen-Orient.

Parmi les cibles, des gouvernements, des ONG, des services informatiques et des infrastructures critiques dans des secteurs comme les télécommunications, la santé et l'énergie. La campagne est orchestrée par un groupe Storm-2372 qui serait lié à la Russie.

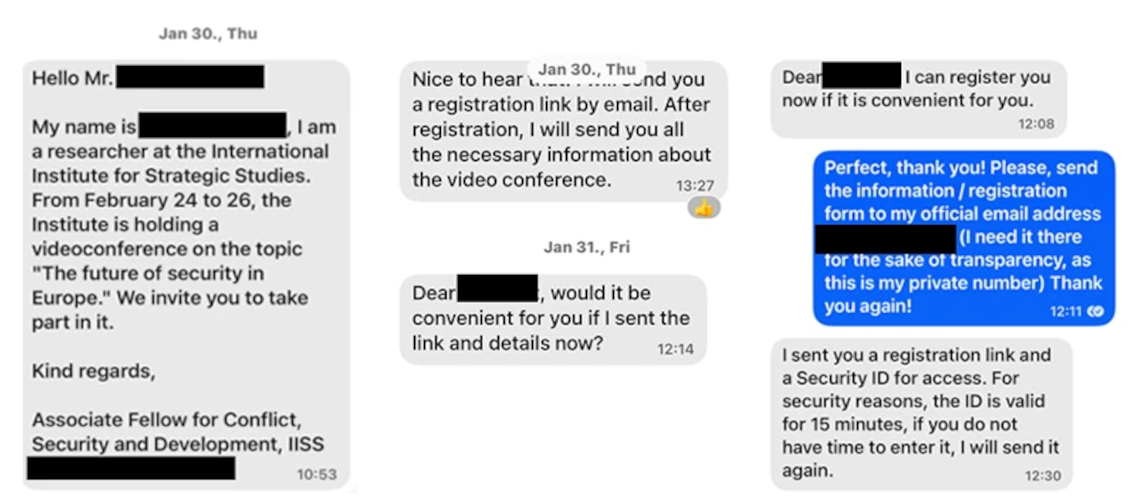

Un contact initial via WhatsApp et autres

Storm-2372 mène des attaques ciblées via des plateformes de messagerie comme WhatsApp, Signal et Microsoft Teams. En se faisant passer pour une personne importante dans le contexte des cibles, le but est d'instaurer une relation de confiance avant d'envoyer par e-mail des invitations à des événements ou à des réunions en ligne.

Le cas échéant, un code d'appareil généré par l'attaquant est adressé aux victimes qui sont redirigées vers une page d'authentification légitime de Microsoft, en les persuadant que ce code est nécessaire pour accéder au rendez-vous en ligne.

« Les invitations incitent l'utilisateur à compléter une demande d'authentification du code de l'appareil imitant l'expérience du service de messagerie, qui fournit à Storm-2372 un accès initial aux comptes des victimes et permet les activités de collecte de données de l'API Graph », écrit Microsoft.

Du device code phishing

Autrement dit, une fois le code d'accès saisi, les attaquants obtiennent un token d'accès valide leur permettant de consulter des e-mails, des fichiers et d'autres données sensibles des comptes compromis.

« Les attaques utilisent une technique de phishing spécifique appelée ' device code phishing ' qui incite les utilisateurs à se connecter à des applications de productivité, tandis que Storm-2372 capture les informations de connexion (tokens) qu'ils peuvent ensuite exploiter pour accéder aux comptes compromis », résume Microsoft.

Dans une mise à jour de son rapport, Microsoft souligne avoir observé que Storm-2372 utilise désormais l'ID client spécifique pour Microsoft Authentication Broker dans le flux de connexion au code de l'appareil. Une manière de générer de nouveaux tokens.

Ne pas oublier de sensibiliser au phishing

Plusieurs conseils sont prodigués dans un billet de blog pour faire face aux attaques de device code phishing utilisées par Storm-2372, en soulignant que la sensibilisation des utilisateurs aux techniques de phishing demeure primordiale.