Découverte dans WinRAR pour Windows, la vulnérabilité zero-day CVE-2025-8088 est exploitée par au moins deux groupes pour mener des opérations de cyberespionnage ciblées. ESET pointe du doigt le groupe russe RomCom.

Une attaque redoutablement discrète

La méthode des attaquants est particulièrement sournoise. Ils exploitent une faiblesse de type path traversal qui, grâce à une fonctionnalité de Windows (Alternate Data Streams ; ADS), leur permet de tromper WinRAR.

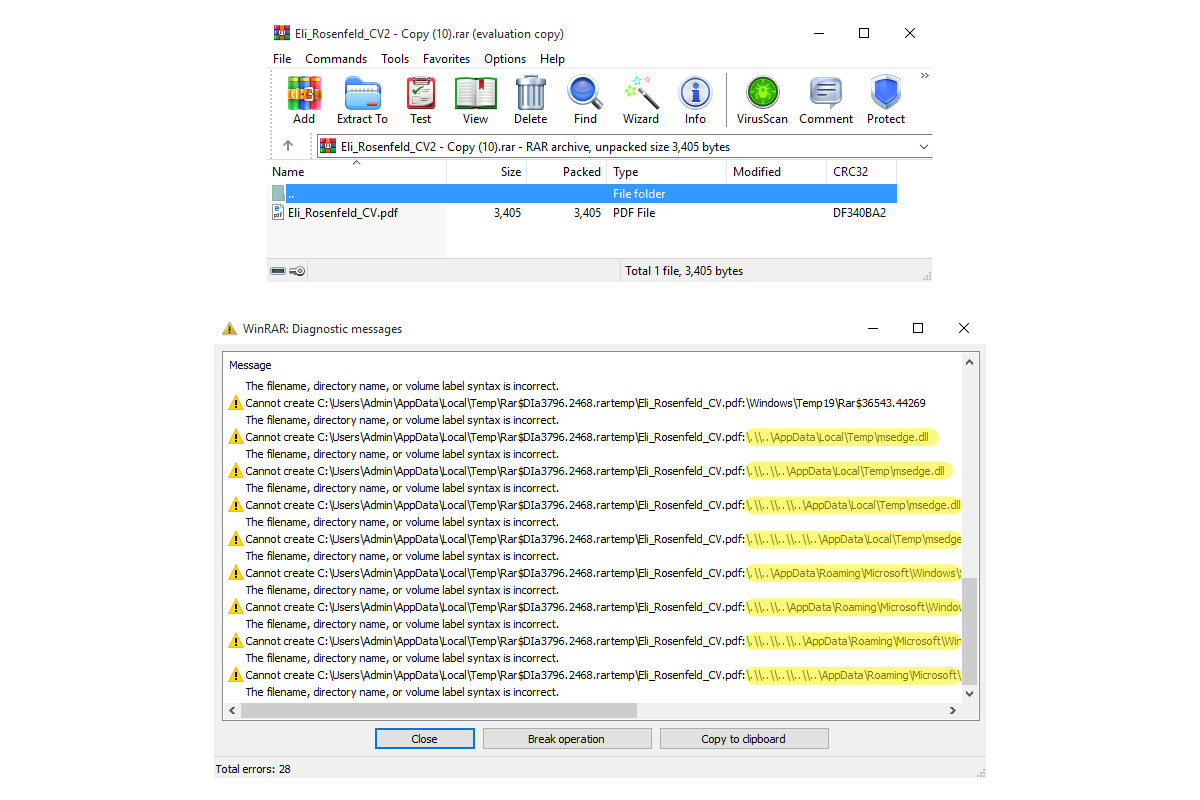

En pratique, un attaquant crée une archive RAR piégée qui semble ne contenir qu'un seul fichier anodin, comme un CV. Mais lorsqu'une victime curieuse ouvre ce document, le logiciel décompresse insidieusement des fichiers malveillants dans des répertoires sensibles du système, notamment le dossier de démarrage de Windows.

Pour brouiller les pistes, les attaquants ont même ajouté des fichiers leurres dans l'archive. Ces derniers sont conçus pour générer des avertissements bénins dans l'interface de WinRAR, masquant ainsi l'extraction des véritables charges malveillantes. Un tour de passe-passe qui permet d'installer des backdoors sur le PC de la victime sans éveiller les soupçons.

RomCom, des cybercriminels bien organisés

Derrière ces attaques se cache principalement le groupe RomCom, un acteur aligné sur la Russie déjà connu pour son utilisation de failles zero-day. RomCom avait été repéré pour l'exploitation de vulnérabilités dans Microsoft Office et Firefox.

Selon les chercheurs d'ESET, qui ont découvert la faille le 18 juillet 2025, « en exploitant une vulnérabilité zero-day jusque-là inconnue dans WinRAR, le groupe RomCom a montré qu'il est prêt à investir des efforts et des ressources considérables dans ses cyberopérations ».

Une campagne de phishing, qui s'est déroulée entre le 18 et le 21 juillet, ciblait des entreprises des secteurs de la finance, de la défense, de la logistique et de l'industrie en Europe et au Canada. Une fois le système compromis, les attaquants déployaient divers malwares tels que Mythic Agent, SnipBot et MeltingClaw.

La mise à jour manuelle, un vrai casse-tête

Suite à la notification d'ESET, l'éditeur de WinRAR a réagi en publiant un correctif. La version 7.13 de WinRAR, sortie le 30 juillet 2025, comble la vulnérabilité. Un point de friction est l'absence de fonction de mise à jour automatique qui oblige à une procédure manuelle.

Toutes les versions antérieures à la 7.13 sont vulnérables. La menace concerne aussi les outils en ligne de commande comme UnRAR.dll et le code source portable UnRAR.

Pour couronner le tout, un autre groupe de hackers, surnommé Paper Werewolf, a également été surpris par Bi.Zone en train d'exploiter cette même faille, parfois en la combinant avec une autre vulnérabilité (CVE-2025-6218) corrigée quelques semaines auparavant.