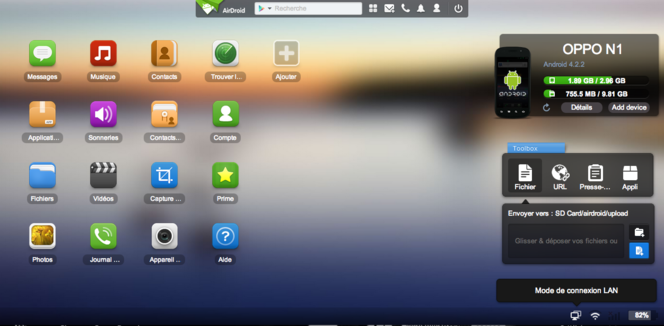

AirDroid est devenue en quelque temps une application très populaire auprès des utilisateurs de smartphones et autres terminaux sous Android. Son but est simple : permettre le contrôle distant de son smartphone pour gérer ses appels / SMS et autres carnets de contacts directement depuis son PC.

Malheureusement, l'application souffre d'une faille qui permettrait à des pirates de s'infiltrer dans les terminaux en quête de données personnelles. Une attaque permettrait ainsi de subtiliser des données importantes ainsi que de prendre le contrôle distant du terminal. Il faut toutefois que le pirate et sa victime se trouvent sur le même réseau WiFi.

C'est une faille dans le système de chiffrement des échanges avec les serveurs de l'éditeur qui pose ainsi problème : une partie des données ne profite pas du chiffrement HTTPS. Avec une clé de chiffrement codée en dur dans l'application, il est facile de la récupérer et d'exploiter ainsi les données interceptées sur un réseau WiFi commun. Un pirate peut accéder de la sorte aux SMS, emails, IMEI IMSI et mots de passe chiffrés de l'utilisateur.

Le pirate peut également exploiter le protocole HTTP pour mettre en oeuvre des mises à jour forcées sur l'appareil, et déployer ainsi des malwares de son choix. AirDroid profite d'un cloisonnement relativement faible, étant donné que l'application mise sur le contrôle à distance, elle dispose ainsi d'une foule d'autorisations sur le terminal de l'utilisateur. Une attaque pourrait ainsi permettre de contrôler la caméra, le micro, d'accéder aux appels... et de prendre contrôle d'une grande partie des fonctionnalités du smartphone.

L'éditeur n'a pas encore annoncé de correctif à venir, la meilleure protection reste donc d'oublier AirDroid sur les hotSpots WiFi publics.