Peu importe le smartphone sur lequel vous naviguez, qu'il soit à jour ou non, il peut être concerné par cette faille qui touche directement à la source : le protocole 4G. Des chercheurs des universités Ruhr-Universität Bochum et New York University Abu Dhabi ont publié un rapport décrivant la façon dont des individus pourraient exploiter une faille dans la 4G pour usurper le serveur DNS d'un opérateur et renvoyer les internautes vers les sites de leur choix.

Dans ce type d'attaque, on imagine qu'il serait facile de renvoyer les utilisateurs vers un faux site de leur opérateur, les invitant à régulariser une facture impayée pour continuer à accéder à Internet et leur dérober leurs coordonnées bancaires.

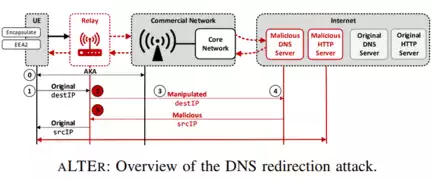

La faille baptisée aLTEr exploite une fausse station de base qui intercepte le trafic entre l'utilisateur et la véritable station de base de l'opérateur. Puisque la connexion aux bases est protégée par une authentification avancée, les pirates passeraient par la couche 2 du réseau 4G, la "data link layer" qui gère le transfert des données brutes entre les équipements. Les échanges apparaissent chiffrés, il est donc impossible de détourner massivement et directement les données qui transitent, néanmoins, il est possible d'usurper le DNS de l'opérateur pour détourner les utilisateurs. La méthode nécessite d'analyser les transferts de données et de procéder à un décodage partiel des données.

Une fois le DNS usurpé, il n'y a qu'à mettre en place un site malveillant et renvoyer les utilisateurs vers ce dernier, à l'image de l’hameçonnage. Aucune parade n'est possible actuellement pour éviter ce genre de scénario, puisque c'est le fonctionnement même du protocole 4G qui laisse cette faille ouverte : les données sont chiffrées, mais leur authenticité n'est validée que par un simple code de détection d'erreur. Il faudrait ainsi modifier les standards LTE pour colmater la brèche, autant dire que cela ne se produira pas d'autant que la 5G n'est pas concernée par ce problème.

Par ailleurs, l'exploitation de ce type de faille n'a été démontrée qu'en laboratoire et nécessite énormément d'effort et de temps à mettre en pratique.