Finalisé dans la préversion de Windows 10, le sous-système Linux pour Windows est une couche de compatibilité pour l'exécution native d'outils Linux en ligne de commande sur Windows 10. Il est possible d'exécuter un environnement Windows et Linux en même temps.

Le mois dernier, Microsoft a comblé des vulnérabilités de sécurité affectant Windows Subsystem for Linux (WSL). De quoi alors s'inquiéter d'une augmentation de la surface d'attaque de Windows…

En début de semaine, Check Point Research a alerté au sujet d'une nouvelle méthode d'infection permettant à un malware de contourner des solutions de sécurité sur Windows 10. Baptisée Bashware, cette technique tire parti de WSL et nécessite des droits administrateur. Bash fait référence au terminal bash utilisé avec WSL.

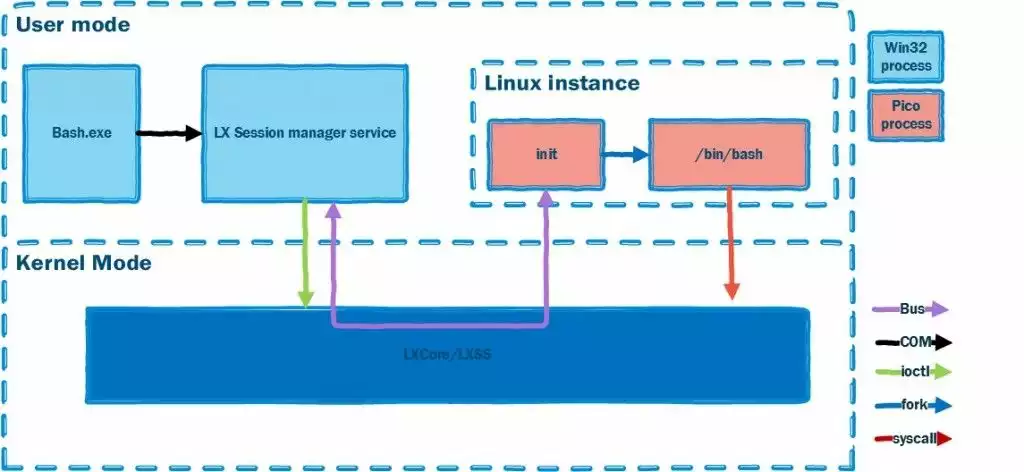

Selon Check Point, une attaque Bashware peut prendre à défaut jusqu'aux antivirus de nouvelle génération et outils d'inspection. Le problème réside dans des processus Pico qui ont été introduits pour permettre l'exécution de binaires Linux ELF sur Windows 10 dans un environnement isolé.

Microsoft : Windows Subsystem for Linux

Avec Bashware, la société israélienne de cybersécurité ne pointe pas tant du doigt une faille de WSL, mais le fait que des solutions de sécurité ne vont pas analyser les processus Pico. Un malware dans le sous-système Linux ne serait alors pas détecté.

Plus encore, Check Point présente Bashware comme une technique générique et multiplateforme qui utilise WSL pour permettre l'exécution insidieuse " à la fois de charges utiles malveillantes ELF et EXE. "

Dans une réaction obtenue par The Register, Microsoft minimise l'impact de WSL en tant que vecteur d'attaque, en soulignant notamment que le mode développeur de Windows 10 doit être activé (ce qui n'est pas le cas par défaut), puis il doit y avoir une installation et un redémarrage pour rendre WSL opérationnel.

A priori, rien d'insurmontable pour parvenir à ses fins d'après Check Point qui liste dans un billet de blog des moyens de tromper son monde. La société de cybersécurité note toutefois que Microsoft semble faire le nécessaire afin que les éditeurs de solutions de sécurité prennent en compte un risque potentiel avec WSL. Grâce à des API Pico proposées, il leur suffit de surveiller ces nouveaux types de processus.