Si Locky a beaucoup fait parler de lui, CryptXXX s'impose de plus en plus comme la menace du moment dans le domaine des ransomwares. Ses auteurs le font évoluer très rapidement afin de le doter de nouvelles capacités malveillantes et pour se jouer des outils de déchiffrement gratuits mis à disposition.

La dernière itération de CryptXXX - une version 3.100 - comprend un module StillerX afin de dérober des identifiants d'un large panel d'applications. Proofpoint évoque notamment des VPN Cisco, le Gestionnaire d'informations d'identification de Microsoft et des plates-formes de poker en ligne.

Avec pour stigmates la présence des fichiers stiller.dll, stillerx.dll et stillerzzz.dll sur le système infecté, il en veut également à l'historique du navigateur, les cookies, les clients de messagerie et les applications de messagerie instantanée parmi d'autres. Ce module StillerX pourrait par ailleurs être utilisé de manière autonome et donc sans CryptXXX.

La version 3.100 de CryptXXX a également d'autres vilains tours dans ses bagages tels que la recherche de ressources partagées sur le réseau pour y chiffrer les fichiers présents un par un. Proofpoint a fait cette découverte en analysant le trafic SMB (Server Message Block ; principalement associé avec Microsoft Windows Domain et Active Directory) entre une machine infectée par CryptXXX et une autre partageant ses ressources sur le réseau.

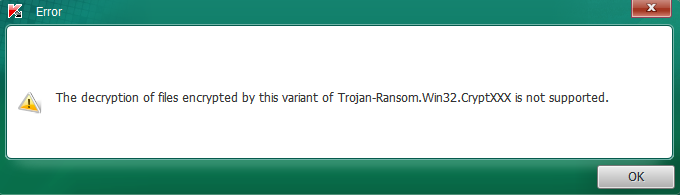

Les cybercriminels derrière CryptXXX cherchent manifestement à trouver d'autres moyens de monétisation que le paiement d'une rançon. Qui plus est, mauvaise nouvelle… l'outil gratuit de Kaspersky Lab n'est plus efficace contre la dernière version de CryptXXX.

CryptXXX est apparu en avril. La version 1.x a été cassée, puis la version 2.x. En sera-t-il de même pour la version 3.100 ?