MàJ : Suite à la parution du rapport de l'Anssi, Centreon apporte des précisions. " L'attaque concerne une version open source obsolète du logiciel, déployée sans respect des recommandations d'hygiène de l'Anssi. Les clients de Centreon ne sont pas concernés. " Centreon confirme par ailleurs ne pas avoir distribué ou contribué à propager du code malveillant.

-----

Dans un rapport technique (PDF), l'Agence nationale de la sécurité des systèmes d'information (Anssi) dévoile l'existence d'une cyberattaque ayant touché plusieurs entités françaises. Elle a ciblé la solution de supervision d'applications, de réseaux et de systèmes Centreon proposée par l'entreprise de même nom.

Air France, Airbus, EDF, Orange, RATP, Thales ou encore Total sont quelques-uns des noms ayant recours à Centreon, ainsi que le ministère de la Justice. Centreon revendique plus de 600 clients dans le monde, dont 70 % ayant un siège en France.

Le gendarme de la cybersécurité en France évoque des compromissions identifiées fin 2017 et jusqu'en 2020. Il s'agit donc d'une découverte tardive, ce qui est le signe d'une campagne de cyberattaque particulièrement discrète.

Deux backdoors après intrusion

Selon l'Anssi, la campagne de compromission a principalement touché des prestataires de services informatiques, notamment d'hébergement web. Sur des serveurs affectés - exposés sur internet - fonctionnant avec CentOS et avec des installations de Centreon qui n'étaient pas tenues à jour, il a été découvert deux portes dérobées.

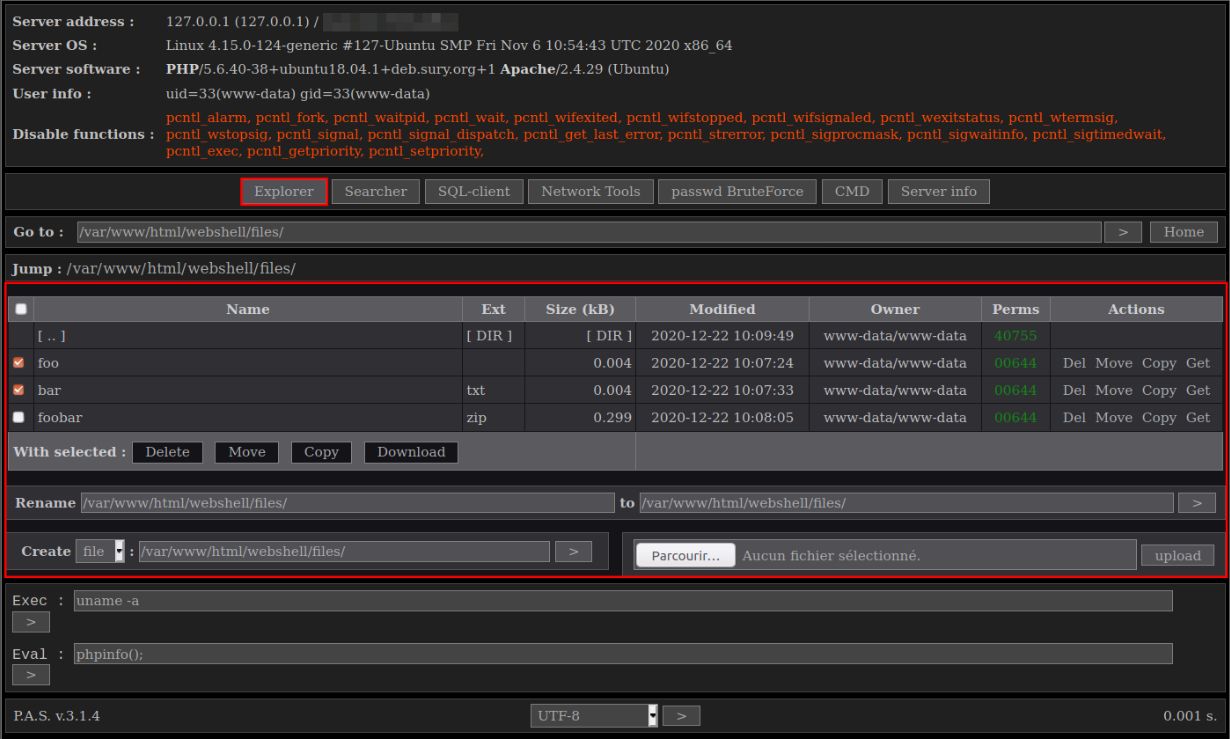

Une backdoor de type webshell (accès et contrôle à distance à un serveur web depuis une interface) dénommée P.A.S. et une backdoor du nom de Exaramel (un outil d'administration à distance) en version Linux. Ce nom de Exaramel a été attribué par ESET.

Le vecteur d'attaque initial demeure toutefois une interrogation. L'Anssi écrit en effet que " le chemin de compromission initiale exploité par l'attaquant n'est pas connu. " Vulnérabilité dans Centreon ? Compromission de mots de passe d'administrateurs ? Attaque de chaîne d'approvisionnement comme pour SolarWinds ?

Le nom d'un groupe russe de cyberespionnage ressort

L'Anssi souligne des liens avec le mode opératoire Sandworm (également connu en tant que TeleBots), essentiellement en raison de la présence de l'outil Exaramel. Elle se garde d'aller plus loin, mais la seule évocation de Sandworm est déjà un indice.

Sandworm renvoie à un groupe de cyberespionnage qui agirait sous la houlette des renseignements militaires russes. En octobre dernier, les États-Unis ont inculpé six officiers russes présentés comme des membres de Sandworm. Quatre d'entre eux seraient notamment impliqués dans la cyberattaque destructrice NotPetya en 2017. Un individu est également accusé de campagnes de spear phishing et fuites de données ayant visé la campagne présidentielle d'Emmanuel Macron entre avril et mai 2017.

Pour la campagne d'attaque avec mode opératoire Sandworm et ciblant des serveurs Centreon, l'Anssi publie des indicateurs de compromission. Elle recommande de mettre à jour les applications, limiter l'exposition Internet des outils de supervision et renforcer la sécurité des serveurs.