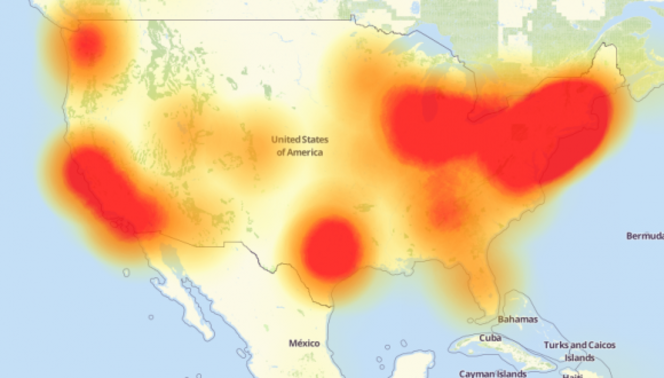

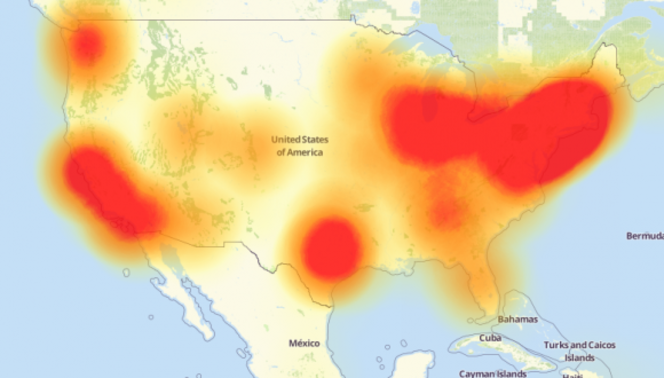

Les détails commencent à émerger sur la puissante attaque DDoS qui a affecté le fonctionnement de nombreux sites aux Etats-Unis en visant un maillon intermédiaire, le gestionnaire DNS Dyn. qui a croulé sous des requêtes provenant...d'objets connectés, comme des caméras de sécurité ou des enregistreurs vidéo numériques.

Et alors que la situation commence à se décanter, il apparaît que la cyberattaque a été perpétrée à l'aide du malware Mirai, déjà impliqué dans des attaques DDoS il y a quelques semaines visant le blog KrebsonSecurity et l'hébergeur français OVH, impliquant déjà 145 000 caméras de surveillance.

C'est l'entreprise de sécurité Flashpoint qui relie l'attaque au botnet Mirai (mais il pourrait y avoir en fait plusieurs botnets impliqués) et affirme qu'il a profité d'une faiblesse des composants de communication IP de la société chinoise XiongMai Technologies, utilisés par de nombreux fabricants dans leurs produits.

Brian Krebs relève que la faiblesse provient d'accès Telnet et SSH mal sécurisés. Le problème est que les objets connectés incriminés présentent une interface admin Web permettant de modifier les identifiants par défaut mais pas pour les interfaces Telnet et SSH, ce dont les utilisateurs de ces objets IoT n'ont en plus souvent pas conscience.

L'auraient-ils qu'il leur serait même difficile de les modifier. Et pour Brian Krebs, il n'y a pas grand-chose à faire pour empêcher ces objets connectés aux défenses fragilisées d'être utilisés comme zombies alimentant des botnets, à part les déconnecter de l'Internet.

Flashpoint indique ainsi que lors d'un scan réalisé le 6 octobre dernier, plus de 515 000 objets connectés vulnérables ont été ainsi détectés, une véritable mine d'or pour un malware comme Mirai. Les pratiques des fabricants de produits IoT, qui livrent leurs objets connectés avec les mêmes identifiants et mots de passe par défaut, devront sans doute être contraintes, soit par la pression des consortiums industriels soit par voie réglementaire, de prendre des mesures pour créer des mots de passe différents pour chaque produit distribué. Il en va de leur crédibilité et de la sécurité d'Internet.