Les cerveaux présumés et administrateurs de l'outil vDOS ont été arrêtés en Israël. Âgés de 18 ans, ils auraient engrangé l'équivalent de plus de 600 000 dollars - plus d'un demi-million d'euros - au cours de ces deux dernières années en aidant des individus à coordonner plus de 150 000 attaques par déni de service distribué, et ainsi noyer des sites sous des requêtes.

vDOS a lui-même été piraté. Des clients de ce booter peuvent donc nourrir quelques inquiétudes désormais. Krebs on Security a mis la main sur une base de données fuitée et obtenue à la fin du mois de juillet. Entre avril et juillet 2016, vDOS a été à l'origine du lancement d'attaques pour un total de 277 millions de secondes.

Ce service de DDoS à la location était caché derrière une solution de protection de CloudFlare contre justement de telles attaques. Actuellement, vDOS est pourtant hors ligne. Le service fait l'objet d'une attaque de détournement de trafic via protocole BGP (Border Gateway Protocol) qui est utilisé pour le routage sur Internet. vDOS était hébergé sur quatre serveurs loués en Bulgarie.

Remonter la trace des deux administrateurs présumés de vDOS n'a sans doute pas été très difficile. Un système de support client était configuré pour envoyer un SMS au numéro de téléphone de l'un d'eux. Ce même numéro de téléphone figurait sur l'enregistrement du domaine Internet utilisé pour la messagerie du site.

À noter par ailleurs que les clients de vDOS ne pouvaient pas fomenter des attaques contre des sites Web basés en Israël.

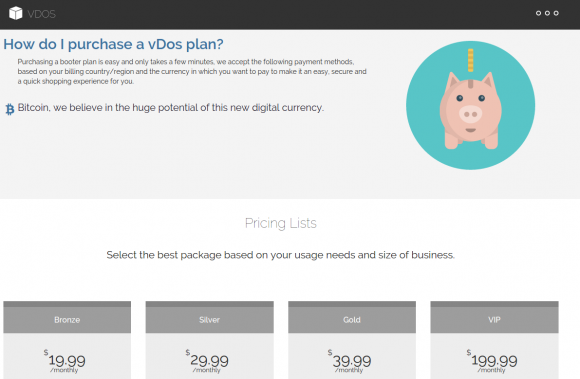

Les services dits de booter et stresser ont des défenseurs qui mettent en avant le fait qu'ils peuvent être utilisés pour aider des propriétaires de sites Web à tester eux-mêmes leur résistance face à des attaques DDoS et mettre en place le cas échéant des défenses adéquates.