Détecté pour la première fois en 2014, Emotet a évolué d'un cheval de Troie bancaire pour dérober les identifiants de machines infectées (interception de trafic) vers une infrastructure en tant que service modulaire pour diffuser des malwares.

En 2019, Emotet était considéré comme l'une des menaces les plus actives parmi les logiciels malveillants, jusqu'à une pause observée en février dernier. Après une interruption de cinq mois, la menace Emotet est de retour.

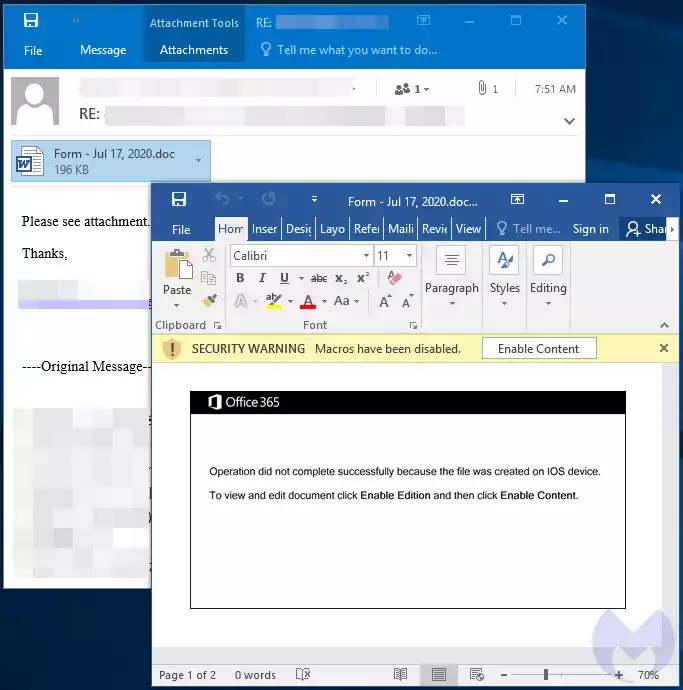

Malwarebytes Labs signale ce retour avec une campagne de spam malveillant repérée mi-juillet et diffusée par des botnets Emotet. Des emails malveillants contiennent une URL ou une pièce jointe pour des documents Word et pour piéger des utilisateurs.

Email Emotet (Malwarebytes Labs)

Email Emotet (Malwarebytes Labs)

Cette reprise pour Emotet a également été signalée par Microsoft Security Intelligence ou encore Proofpoint parmi d'autres. D'après Proofpoint ce sont près de 250 000 nouveaux messages Emotet qui ont été envoyés depuis le 17 juillet et avec une tendance à l'augmentation.

Microsoft évoque des emails (en anglais actuellement) contenant des liens ou documents avec des macros malveillantes cachées pour l'exécution d'un script PowerShell afin de rapatrier des charges utiles depuis cinq liens de téléchargement.

Emotet resurfaced in a massive campaign today after being quiet for several months. The new campaign sports longtime Emotet tactics: emails carrying links or documents w/ highly obfuscated malicious macros that run a PowerShell script to download the payload from 5 download links pic.twitter.com/FZJqDCJQGV

— Microsoft Security Intelligence (@MsftSecIntel) July 17, 2020

Les chercheurs de Proofpoint donnent le nom de TA542 pour le groupe à l'origine d'Emotet. Fait notable, la campagne malveillante a repris sans nouveauté apparente. C'est une surprise dans la mesure où un événement comme le Covid-19 n'est pas exploité pour tendre des pièges.

Et attention… quelques cybercriminels semblent affectionner la location d'hôtes infectés par Emotet pour propager des ransomwares.