Sur son blog, Prevx explique qu'une " grave faille " affecte win32k.sys, un pilote de périphérique en mode noyau qui correspond au noyau du sous-système Windows. Cette faille est de type élévation de privilège et permet à des comptes aux droits limités d'exécuter du code arbitraire en mode noyau.

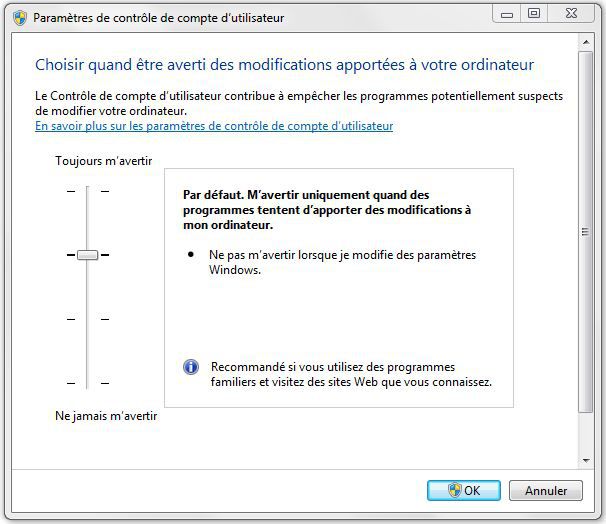

Selon Prevx, Windows XP, Vista et 7 ( 32 et 64-bit ) sont vulnérables à une attaque. L'exploit peut passer outre la protection UAC ( User Account Control ) présente dans Windows Vista et Windows 7. Cette technologie de contrôle du compte utilisateur a justement été implémentée dans Windows Vista et 7 afin de prévenir une élévation incontrôlée des droits utilisateurs.

En dépit de sa publication sur un forum chinois, la faille basée sur une API ( NtGdiEnableEUDC ) n'a pas été utilisée dans le cadre d'une attaque. Mais Prevx se montre plutôt inquiétant : " cela pourrait devenir un cauchemar compte tenu de la nature de la faille. L'exploit devrait être activement utilisé par un malware très rapidement ".

Point qui a tout de même une grande importance, il s'agit d'un exploit d'élévation de privilège, ce qui signifie que le possible malware doit déjà être présent sur l'ordinateur pris pour cible afin d'exploiter la faille. La faille ne peut pas être exploitée à distance.

Sophos a également confirmé la faille, de même que VUPEN Security pour Windows Vista et 7. Un risque modéré lui a été attribué.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.