L'éditeur russe de solutions de sécurité ne s'embarrasse plus de formules édulcorées. Le malware Gauss a été commandité par un État. Si Kaspersky Lab ne précise pas quel État, des points communs avec Flame laissent sous-entendre une origine américaine et israélienne.

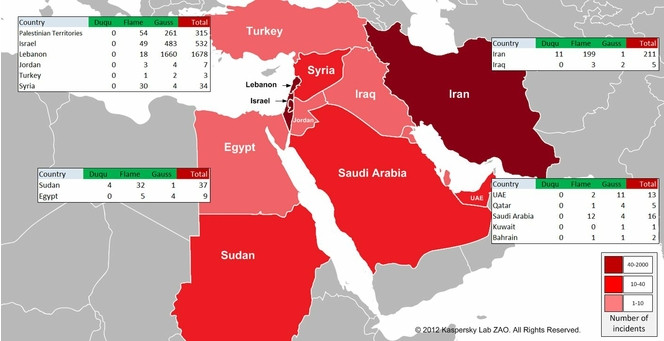

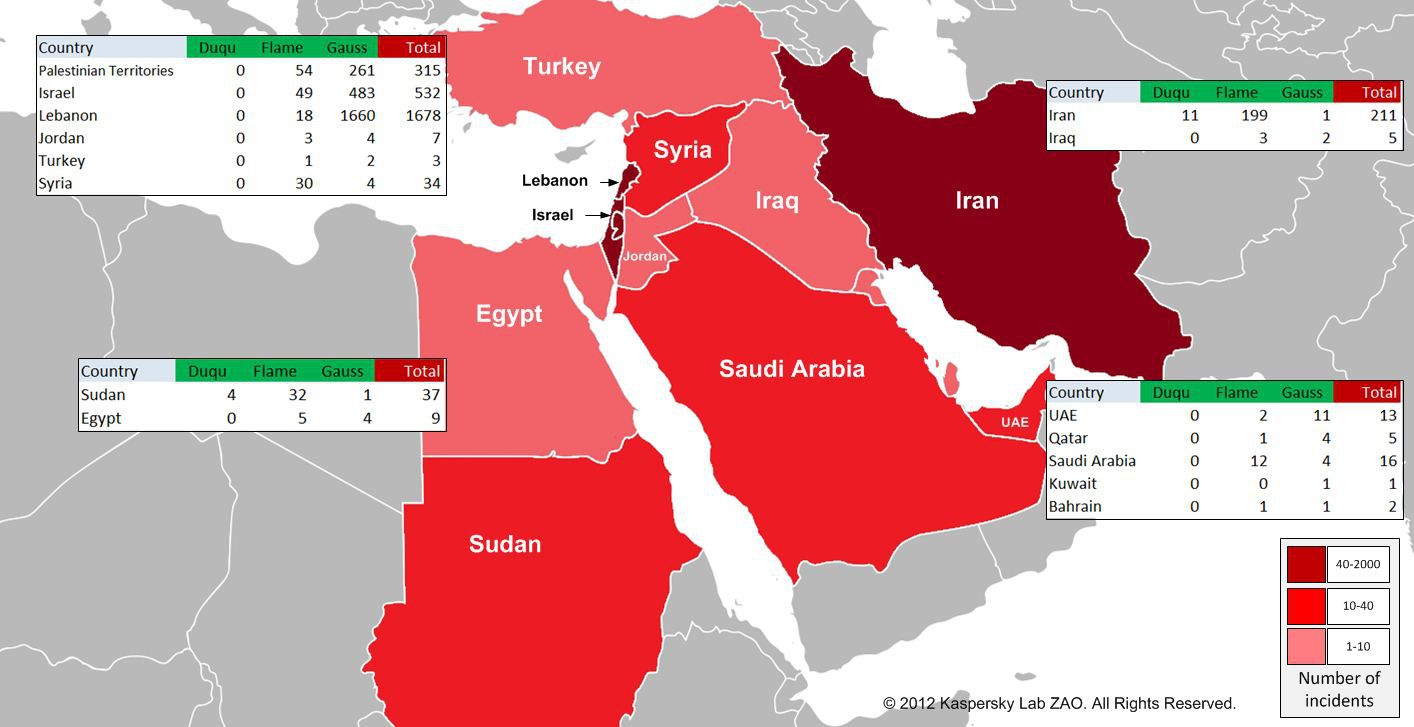

Opérationnel depuis septembre 2011, Gauss a été découvert en juin 2012 grâce aux enseignements tirés de l'analyse de Flame. Kaspersky Lab a identifié plus de 2 500 infections par Gauss avec pour cible privilégiée le Moyen-Orient.

Néanmoins, contrairement à Flame ( ou encore Stuxnet ), l'Iran et ses installations nucléaires n'intéressent pas Gauss qui affiche une préférence pour le Liban et la surveillance des comptes bancaires en ligne.

Gauss peut également dérober des informations sur les machines infectées comme l'historique de navigation, cookies, mots de passe, configuration système ( interfaces réseau, périphériques de stockage, BIOS ).

Gauss a été conçu pour les versions 32-bit du système d'exploitation Windows même si certains de ses modules ne fonctionnent pas avec le SP1 de Windows 7. Un module d'espionnage séparé opère toutefois sur les périphériques USB avec pour but de collecter des informations sur les systèmes 64-bit. Pour infecter des clés USB, Gauss utilise une même vulnérabilité exploitée auparavant par Stuxnet et Flame.

Les serveurs de commande et de contrôle de Gauss ont été fermés le mois dernier. Pour le moment, le malware est ainsi à l'état dormant.