Depuis plusieurs jours, des rapports font mention du détournement d'extensions pour le navigateur Google Chrome. Elles ont été compromises à la suite du vol des identifiants du compte Google du développeur légitime via une simple attaque de type phishing.

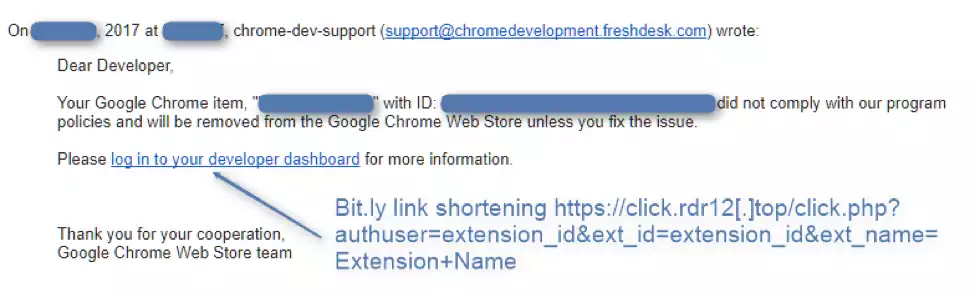

En l'occurrence, un email soi-disant envoyé par l'équipe Google Chrome Web Store fait croire au développeur d'une extension que celle-ci va être retirée de la boutique officielle car elle n'est pas conforme au règlement en vigueur. Il est invité à se connecter à son tableau de bord. Ce qui est donc un lien de phishing…

Email de phishing pour un développeur (crédit : PhishMe via Proofpoint)

Proofpoint a identifié les compromissions des extensions Web Developer 0.4.9, Chrometana 1.1.3, Infinity New Tab 3.12.3, CopyFish 2.8.5, Web Paint 1.2.1 et Social Fixer 20.1.1 fin juillet et début août. Les extensions TouchVPN et Betternet VPN auraient subi le même sort à la fin du mois de juin.

En se penchant sur le cas de la version compromise de l'extension Web Developer, Proofpoint a analysé dans le code que des attaquants récupèrent un fichier distant ga.js à travers une connexion HTTPS depuis un serveur dont le domaine est généré par un algorithme. Il s'agit alors de faire appel à des scripts, dont pour recueillir des identifiants Cloudflare et contourner ses protections.

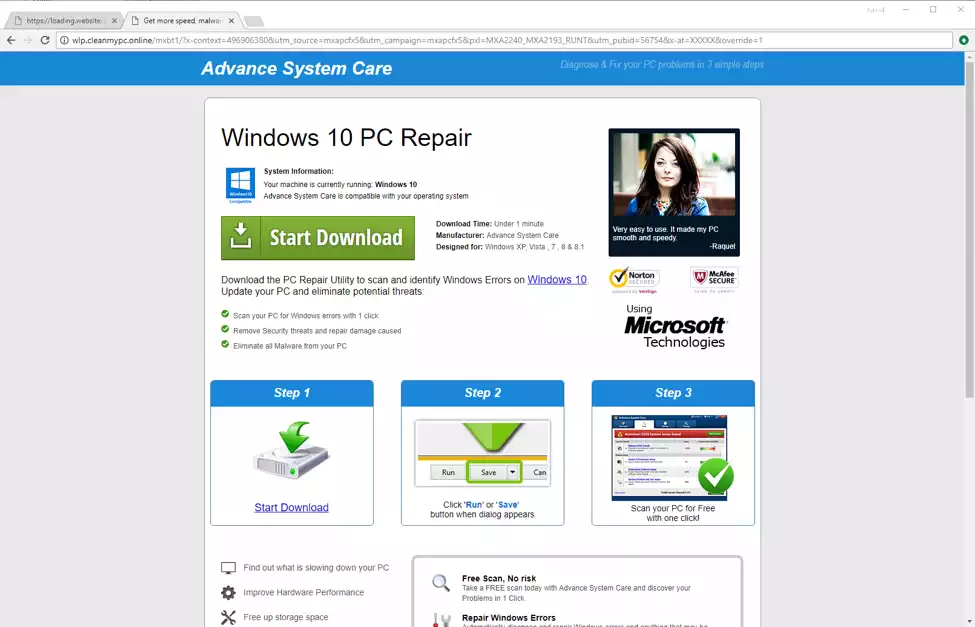

Les attaquants peuvent ainsi détourner du trafic et remplacer des publicités sur des sites (les sites pour adultes ont particulièrement la cote), aiguiller les utilisateurs vers des programmes d'affiliation après par exemple une fausse alerte JavaScript pour réparer le PC. Sans compter d'autres attaques possibles.

Programme d'affiliation recevant du trafic détourné

Selon une évaluation, qui est à prendre avec des pincettes, les extensions compromises et devenues malveillantes pour Google Chrome auraient ciblé quelque 4,8 millions d'utilisateurs.