Spécialiste de la sécurité mobile, Lookout a joué un vilain tour à un public averti. Fin septembre, l'éditeur a mené une campagne de phishing mobile à destination des exposants du salon des Assises de la Sécurité, dont l'édition 2020 aura lieu mi-octobre à Monaco.

Pour cette campagne de phishing factice, Lookout souligne avoir utilisé les mêmes méthodes que celles des pirates informatiques. Les numéros de mobiles de plus de 200 exposants ont été récupérés par le biais du réseau social professionnel LinkedIn où ils étaient publics.

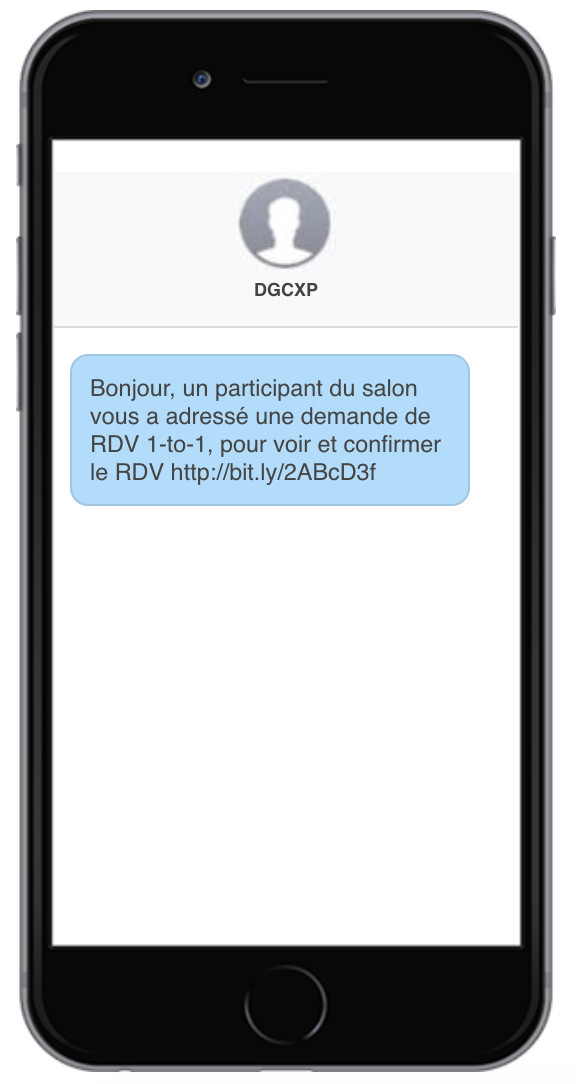

Tirant parti d'une possibilité de personnalisation, Lookout précise s'être servi d'un ancien ID d'expéditeur utilisé par les Assises de la Sécurité dans de précédents messages aux participants pour renouveler leurs stands (DGCXP).

Un SMS " piégé " a été envoyé aux exposants pour les inviter à cliquer sur un lien en leur expliquant qu'un participant du salon leur avait adressé une demande de rendez-vous. Lors de cette campagne de phishing, chaque SMS contenait une URL unique permettant ainsi d'établir des statistiques.

Lookout indique avoir obtenu un taux de clics de près de 50 % pour sa campagne de phishing. La moitié des victimes ont cliqué au bout des dix premières minutes après l'envoi de la campagne. Le premier clic a eu lieu au bout de seulement 10 secondes.

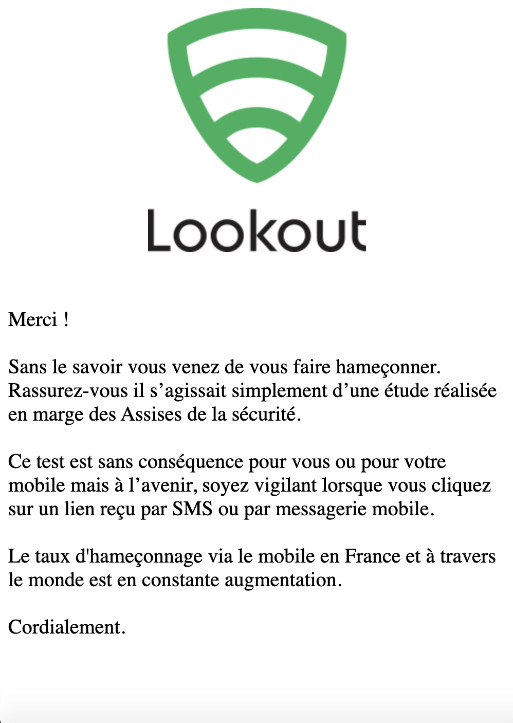

Pour les victimes, une page expliquait qu'ils venaient de se faire hammeçonner sans le savoir, mais uniquement dans le cadre d'une étude. " Ce test est sans conséquence pour vous ou pour votre mobile mais à l'avenir, soyez vigilant lorsque vous cliquez sur un lien reçu par SMS ou par messagerie mobile. "

Un rappel à la vigilance qui a dû surprendre de tels experts de la sécurité… qui ont échappé à un vrai lien malveillant (des mesures de protection auraient alors tiqué ?). Un tel défaut de vigilance est probablement encore plus répandu auprès du grand public.

Lookout détaille que son lien a été ouvert pour 53,5 % sur iOS, 28,7 % sur Android. Pour le reste, il a été ouvert sur Windows, macOS et Linux. Parmi les profils, des commerciaux pour 34,3 %, des directeurs pour 29,4 %, des ingénieurs pour 23,5 %. Parmi les exposants ayant cliqué, près de 11 % sont dans le domaine de la sécurité mobile.