Palo Alto Networks a découvert une campagne d'attaque active depuis début août et axée autour de fausses mises à jour Flash servant à dissimuler la distribution d'un ensemble de programmes indésirables. Parmi ceux-ci, un malware XMRig pour le minage de cryptomonnaie (Monero).

Ces soi-disant mises à jour Flash empruntent des notifications de l'installateur officiel d'Adobe pour Windows et poussent le vice jusqu'à mettre effectivement à jour le système d'une victime avec la dernière version de Flash Player.

Le nom du fichier exécutable malveillant commence généralement par " AdobeFlashPlayer_ " et n'émane évidemment pas d'un serveur d'Adobe. Il provient de serveurs web basés sur le cloud. L'URL contient toujours " flashplayer_down.php?clickid= ".

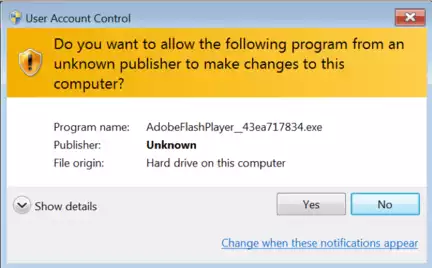

Le contrôle de compte utilisateur de Windows préviendra d'un éditeur inconnu, pour peu qu'une victime potentielle y prête effectivement attention. Le trafic associé avec XMRig passe via le port TCP 14444.

Palo Alto Networks ne précise pas le niveau de diffusion d'une telle menace et la manière d'attirer des victimes sur l'URL piégée. Les malwares minant des cryptomonnaies à l'insu des utilisateurs sont dans l'arsenal des cybercriminels, jusqu'au point de détrôner les ransomwares.