Des vulnérabilités Android ne sont pas en cause avec ce malware Mazar BOT pour lequel Heimdal Security donne l'alerte. L'existence de la bestiole est connue depuis fin 2015 mais jusqu'à présent le code malveillant ne s'était pas retrouvé impliqué dans des attaques actives.

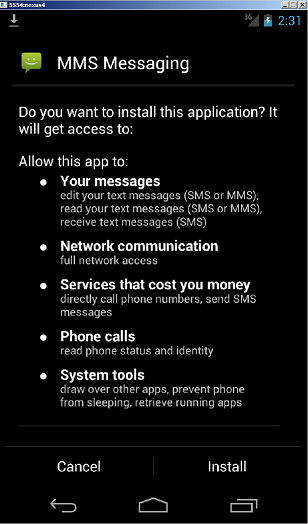

De manière aléatoire, les attaquants envoient un message SMS ou MMS à des numéros. Ce message a pour but d'inciter les utilisateurs pris pour cible à suivre un lien qui va les mener vers un fichier APK. Celui-ci installe Tor sur l'appareil et tente de se connecter à un serveur .onion. La prochaine étape de l'attaque est l'envoi d'un SMS automatique à un numéro en Iran avec un message anodin mais également... les données de localisation de l'appareil.

Mazer Bot installe aussi un proxy Web qui va permettre des attaques de type man-in-the-middle lors de la connexion de l'appareil à un service. Tout ceci fait de Mazer Bot un outil pour des attaques avancées même si une parade coule de source.

Évidemment, il ne faut pas cliquer sur le lien dans le SMS ou MMS. Qui plus est, le fichier APK malveillant ne sera pas installé avec le paramétrage Android par défaut qui refuse l'installation d'applications venant de sources inconnues (autres que Google Play).

L'emploi de Mazer BOT dans des attaques actives n'est peut-être pour le moment qu'un moyen pour les attaquants de tâter le terrain et évaluer le potentiel du nuisible. Le malware avait été repéré sur un forum russe fréquenté par des cybercriminels. Point toujours aussi savoureux… il ne s'installe pas sur des appareils Android paramétrés avec la langue russe. On attaque pas ses compatriotes.