Suite au lancement de Mega, Kim Dotcom s'est excusé pour les ratés constatés dont essentiellement des problèmes d'accès. L'homme d'affaires au passé sulfureux a assuré le service après-vente avec la promesse de corrections rapides.

Mega Limited a également essuyé les critiques d'experts en sécurité qui se sont penchés sur l'une des fonctionnalités mises en avant par la société qui s'autoproclame " société de confidentialité ". Un chiffrement de bout-en-bout et opéré côté utilisateur ( via JavaScript dans le navigateur ), avant mise en ligne sur les serveurs.

Mega ne se démonte pas et apporte dans un billet de blog des réponses à ces critiques selon lesquelles ses fonctionnalités de sécurité ne sont pas à la hauteur. Sur plusieurs points, Mega concède que des critiques sont fondées et va apporter des améliorations.

C'est par exemple le cas pour le mot de passe d'un compte utilisateur et pour lequel il n'existe actuellement aucun moyen de modification ou réinitialisation. Problématique en cas d'oubli, voire de piratage d'un compte.

Mega indique qu'une fonctionnalité de modification du mot de passe va voir le jour pour permettre de chiffrer à nouveau la clé principale ( ou master key ) avec un nouveau mot de passe. De même pour un mécanisme de réinitialisation du mot de passe.

Le caractère aléatoire ( ou entropie ) pour la génération des clés RSA 2048 bits ( lors de l'ouverture d'un compte ) va en outre être amplifié. Toujours un mélange de la méthode JavaScript Math.random() et d'une entropie fournie par le mouvement de la souris et les frappes au clavier. Mais l'entropie pourra être ajoutée " manuellement " avant de procéder à la génération des clés. Cela sous-entend plus de temps qu'actuellement.

Faites-nous confiance

La gestion de la déduplication afin d'éviter des fichiers doublons a aussi soulevé des interrogations et allégations quant à un chiffrement réellement effectif des données. Pour le moment, Mega précise qu'elle n'est pas active mais indique que ce sont des données chiffrées qui seront comparées.

Mega dispose de deux sites. La devanture avec mega.co.nz et static.co.nz. Si le premier utilise un chiffrement 2048 bits, c'est 1024 bits pour le second ce qui est considéré comme non sûr pour un serveur SSL. Mega explique que le code émanant de static.co.nz en direction de mega.co.nz est vérifié afin de s'assurer qu'il n'a pas été modifié dans le cadre d'une attaque de type man-in-the-middle ( homme du milieu ; interception ).

Dans son billet, Mega revient par ailleurs sur le cas de l'outil MegaCracker ( ou CrackMega ) pour extraire les mots de passe des utilisateurs des emails de confirmation qu'ils reçoivent après inscription.

" Un excellent rappel de ne pas utiliser des mots de passe qui peuvent être facilement devinés ou du dictionnaire, particulièrement si votre mot de passe sert également en tant que master key de chiffrement pour tous vos fichiers stockés sur Mega. "

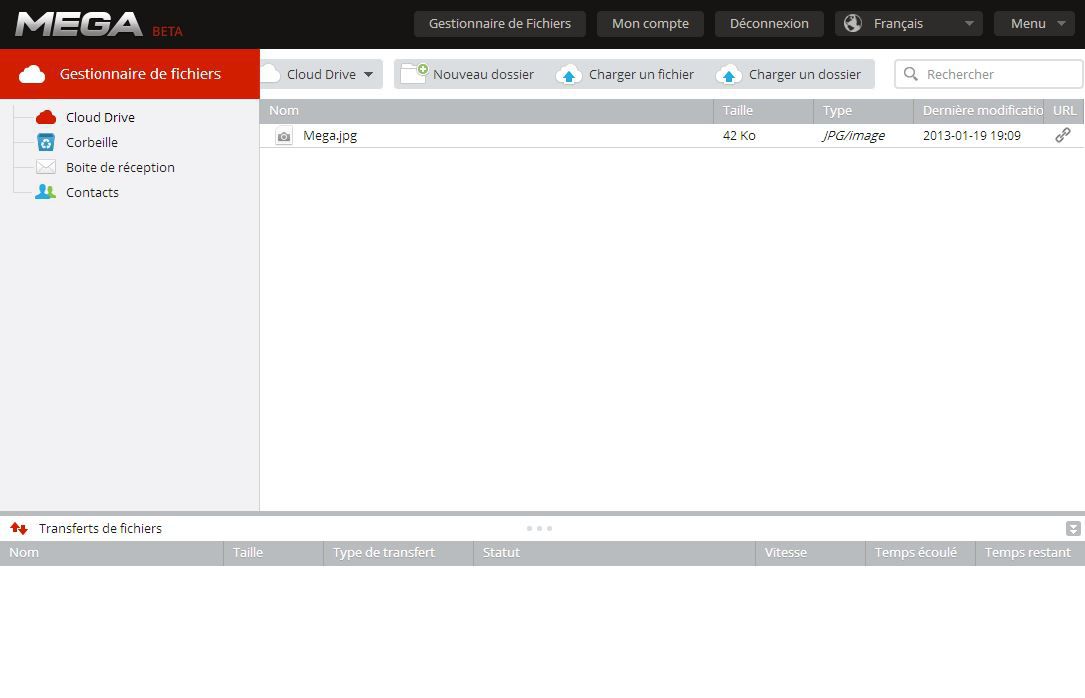

En dépit des explications apportées par Mega, il demeure toujours ce sentiment que la sécurité a surtout été pensée afin de protéger le site d'éventuelles poursuites, plus que de protéger les utilisateurs eux-mêmes. Le service semble en tout cas avoir résolu ses problèmes d'accès en étant désormais beaucoup plus réactif.