Une nouvelle année débute et comme prévu, l'occasion pour Microsoft d'inaugurer son premier Patch Tuesday de 2013.

Pour 2013, Microsoft fait du reste une prédiction encourageante. Celle que la mise à jour logicielle devient plus facile et l'exploitation de vulnérabilités devient plus difficile.

Cet enthousiasme est en partie motivé par le fait que des éditeurs comme Adobe, Oracle et autres rendent de plus en plus facile pour leurs clients le maintien à jour de logiciels très répandus. " Pour les attaquants, la fenêtre d'opportunité pour exploiter des vulnérabilités anciennes deviendra de plus en plus petite. "

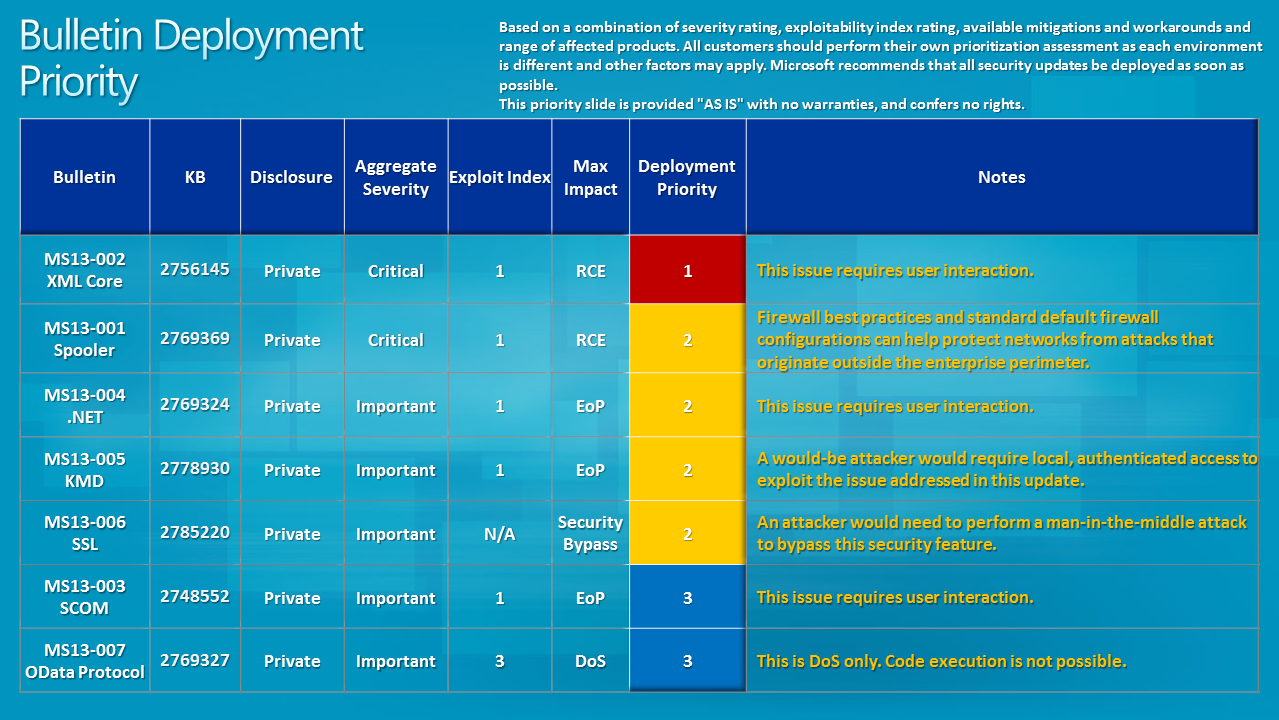

On remarquera en tout cas que de plus en plus d'éditeurs calent une diffusion de mises à jour en concomitance avec le Patch Tuesday de la firme de Redmond qui à ce niveau entame 2013 avec sept mises à jour de sécurité pour combler un total de 12 vulnérabilités dans Microsoft Windows, Office, Developer Tools et Windows Server.

Un scénario possible pour l'exploitation est celui d'un utilisateur d'Internet Explorer amené à afficher une page Web spécialement conçue après avoir été incité d'une manière ou d'une autre à cliquer sur un lien malveillant.

La correction brasse l'ensemble des versions de Windows, de Windows XP à Windows 8 et Windows RT, ainsi que les suites Office 2003 et 2007 et divers outils. La bibliothèque logicielle MSXML est en effet une partie intégrante de nombreux logiciels de Microsoft.

L'autre mise à jour critique est MS13-001 pour une vulnérabilité signalée confidentiellement dans les composants du spooler d'impression Windows où une tâche d'impression malveillante envoyée au serveur d'impression peut permettre à un attaquant distant d'exécuter du code dans toutes les éditions de Windows 7 et Windows Server 2008 R2.

Microsoft en profite pour indiquer que :

" Les meilleures pratiques en matière de pare-feu, ainsi que les configurations par défaut des pare-feu, contribuent à protéger les réseaux contre les attaques lancées depuis l'extérieur de l'entreprise. Les meilleures pratiques recommandent que les systèmes connectés directement à Internet aient le moins possible de ports exposés. "

Les cinq autres mises à jour de sécurité corrigent des vulnérabilités dont l'exploitation ne permet pas l'exécution de code à distance, mais une élévation de privilèges ou encore un déni de service.

Pas encore pour IE6, IE7 et IE8

On notera par ailleurs que Microsoft a " oublié " dans son premier Patch Tuesday de 2013 la correction de la vulnérabilité 0-day qui affecte Internet Explorer dans ses versions 6, 7 et 8. Des exploits actuellement en circulation ciblent IE8 qui demeure à ce jour la version d'Internet Explorer la plus utilisée ( d'après Net Applications ).

Microsoft a déjà publié une correction temporaire pour la vulnérabilité de dépassement de tampon concernée mais des chercheurs en sécurité de Exodus Intelligence affirment avoir développé un contournement pour ce Fix It.

Microsoft précise travailler sur une mise à jour qui sera distribuée dès que possible pour IE6 à 8, et fait remarquer que le Fix It offre quoi qu'il en soit une protection contre toutes les attaques actives. Un autre conseil de Microsoft : passer si possible à IE9 ou IE10 qui ne sont pas affectés ( rappelons que IE9 n'est pas compatible avec Windows XP ).