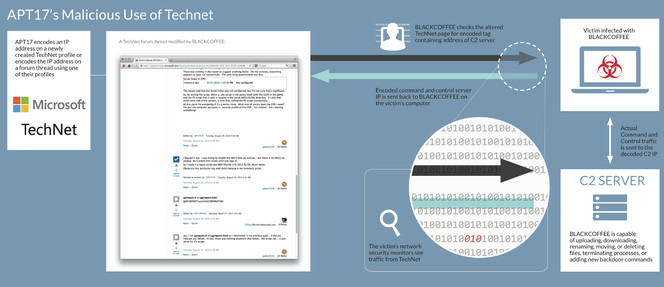

Le portail Web TechNet de Microsoft n'a pas été lui-même compromis mais fin 2014, il a servi à son insu à héberger des informations de commande et contrôle pour une variante du malware Blackcoffee utilisé dans des campagnes de cyberespionnage.

D'après un rapport publié par FireEye, des attaquants ont créé des pages de profil et publié des commentaires dans le forum de TechNet afin d'y placer des noms de domaine codés de commande et contrôle et mener à leur propre serveur. Un passage forcé pour les systèmes infectés par Blackcoffee.

TechNet a ainsi servi pour jouer en toute discrétion les entremetteurs en dissimulant la véritable adresse du serveur de commande et contrôle. En apparence, les commentaires laissés ressemblaient davantage à du spam.

Compte tenu de la nature de TechNet avec son forum ouvert et son fort trafic, cette tactique d'obfuscation (ou masquage) rend plus difficile la détection de la réelle localisation du serveur malveillant et lui permet d'agir plus longtemps sous les radars.

Alors que Microsoft a fait le ménage et a publié des signatures mises à jour pour ses produits antimalware, FireEye a établi un lien avec un groupe de " hackers " APT17 ou autrement connu en tant que DeputyDog et basé en Chine.

DeputyDog a mené des intrusions dans des réseaux informatiques qui ont ciblé des agences gouvernementales américaines, l'industrie de la défense, des sociétés technologiques ou encore des organisations non gouvernementales.

Par le passé, le groupe APT17 avait déjà utilisé des pages des moteurs de recherche Google et Bing pour stocker des domaines de commande et contrôle. L'effet de masse semble contribuer à une plus grande discrétion pour les opérations malveillantes.