Francisco Ribeiro, expert en sécurité de Mimecast vient de présenter une manipulation qui permet de modifier le contenu d'un email et de choisir ainsi, après envoi, ce qui s'affichera dans le client de messagerie du destinataire.

Attention, on ne parle pas ici uniquement de modifier un email qui serait stocké sur les serveurs en attente de réception, mais également de changer le contenu d'un email après que celui-ci a été réceptionné (et même éventuellement lu).

Les emails sont généralement envoyés au format HTML et ils sont ainsi dépendants de feuilles de style CSS. Or, ces CSS peuvent parfois être stockés sur des serveurs qui ne sont pas liés au serveur mail, de fait elles peuvent éventuellement être manipulées pour modifier l'affichage du message.

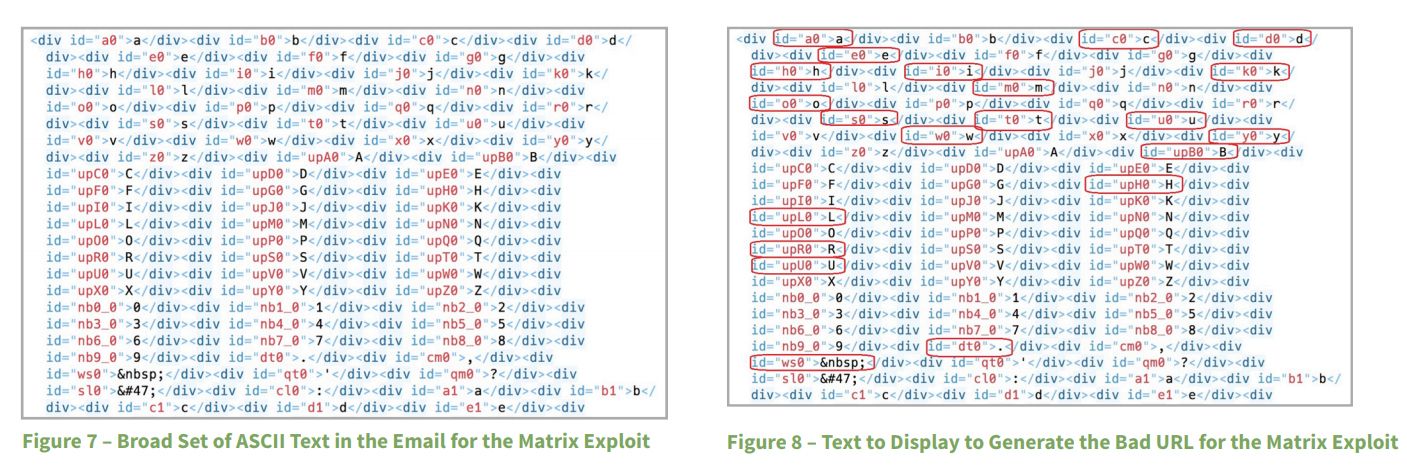

Il faut alors jongler avec les tag <div> pour choisir ce qui s'affiche ou pas chez le destinataire. On peut ainsi masquer facilement une partie du texte, ou en créer un totalement nouveau à condition de créer du code HTML en associant chaque lettre avec un tag <div>

La mise en oeuvre est relativement fastidieuse, mais elle pourrait se montrer rentable pour les cybercriminels. En effet, en modifiant du texte via les feuilles CSS, le contenu affiché chez l'utilisateur n'est pas soumis au contrôle de contenu des messageries, ce qui pourrait permettre de renvoyer vers des URL comportant du contenu indésirable.

Reste que cette "faille" qui n'en est pas vraiment une ne concerne que les logiciels de client messagerie. Les utilisateurs de webmails n'ont pas à s'inquiéter de ce type de détournement.