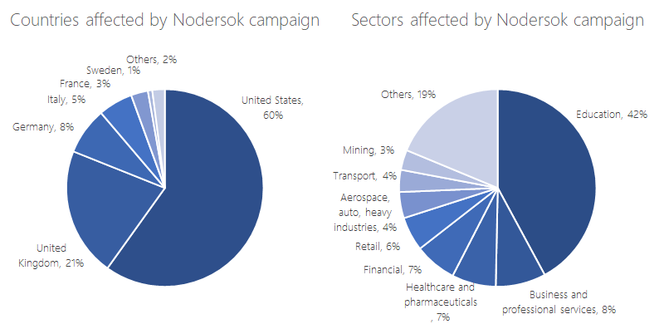

Les chercheurs en sécurité de Microsoft (Microsoft Defender ATP Research) ont identifié une campagne de malware baptisée Nodersok qui a visé des " milliers de machines " au cours de ces dernières semaines, principalement aux États-Unis et en Europe.

La majorité des cibles sont des particuliers, mais de l'ordre de 3 % sont des entreprises dans le secteur de l'éducation, les services professionnels, la santé ou encore la finance.

Cette campagne de malware utilise des techniques dites fileless, à savoir le recours à de l'existant comme des applications et protocoles autorisés, avec des charges utiles en mémoire. En l'occurrence, le framework Node.js utilisé par de nombreuses applications web et WinDivert (Windows Packet Divert) qui est un utilitaire de capture et de manipulation de paquets réseau.

D'après Microsoft, Nodersok transforme une machine en serveur proxy de type SOCKS qui peut être utilisé par les attaquants en tant que relais pour l'accès à des sites web, serveurs de contrôle et commande ou autres machines compromises dans le but de mener diverses actions malveillantes de manière furtive.

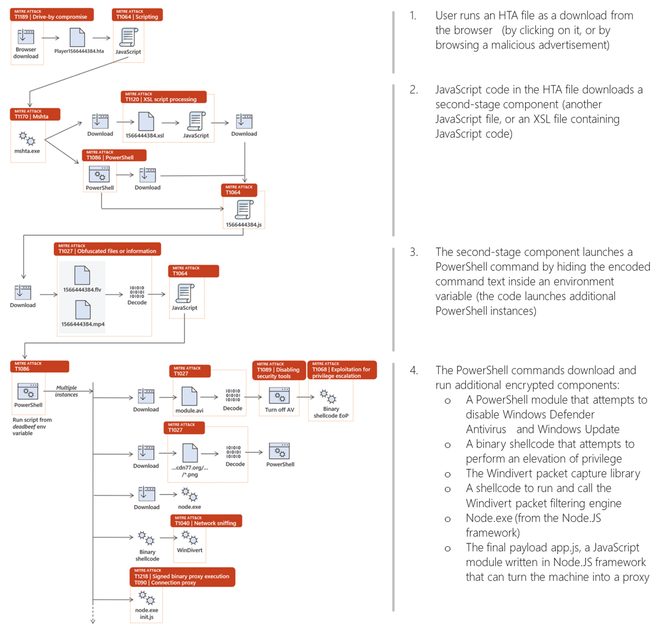

Une infection par Nodersok se fait lors de l'exécution d'une application HTML (.hta) qui a été téléchargée. Du code JavaScript dans le fichier HTA télécharge un autre fichier JavaScript ou un fichier XSL contenant du code JavaScript.

S'en suivent des commandes PowerShell pour télécharger et exécuter des composants chiffrés inamicaux qui cherchent à désactiver Windows Defender et Windows Update, ainsi que pour une tentative d'élévation de privilèges sur le système. Un shellcode sollicite WinDivert et la charge utile malveillante finale est un module JavaScript écrit dans le framework Node.js - qui est installé - pour donc transformer la machine en proxy.

" La campagne est particulièrement intéressante non seulement parce qu'elle utilise des techniques fileless avancées, mais également parce qu'elle s'appuie sur une infrastructure réseau insaisissable qui permet à l'attaque de passer sous les radars ", écrit Microsoft.

D'après Microsoft, les modèles de machine learning dans Windows Defender permettent de détecter l'attaque dans le fichier HTA initial.