NotPetya, ExPetr, PetrWrap, Petna, voire Petya (même s'il différent du ransomware Petya apparu en mars 2016), autant de petits noms pour le malware à l'origine de la nouvelle cyberattaque mondiale massive qui touche des entreprises avec des postes Windows.

Pour se répandre, et alors que la source d'infection garde encore une part de mystère à ce stade, NotPetya s'appuie sur des versions modifiées des exploits EternalBlue et EternalRomance (merci la NSA…) pour lesquels des patchs avaient été fournis via MS17-010. L'exploitation d'une faille corrigée dans l'implémentation de SMB explique pourquoi la propagation se cantonne à des réseaux d'entreprises.

Néanmoins, et c'est à souligner, NotPetya a diverses cordes à son arc pour sa propagation, comme le protocole WMI et l'outil PSExec (pour exécuter à distance des processus sur d'autres systèmes sans ouvrir un terminal) après récupération d'identifiants sur une machine. Là-encore, c'est pourquoi les entreprises sont touchées et a priori pas les particuliers.

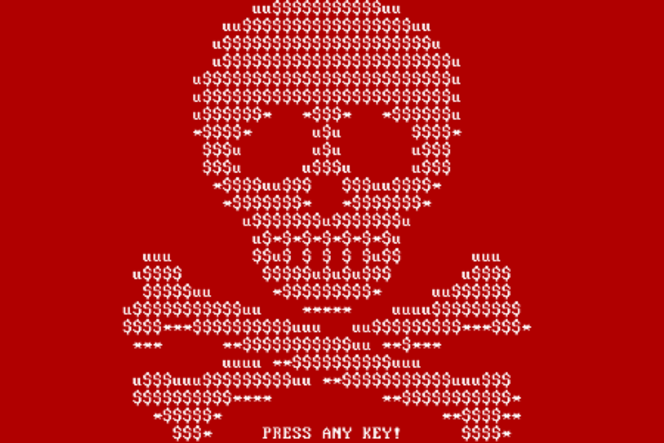

NotPetya a une devanture de ransomware mais ce ne pourrait être qu'une simple couverture d'après certains experts en sécurité. Kaspersky Lab parle d'un malware conçu en tant que wiper - ou effaceur - et prétendant être un ransomware.

Pas un ransomware...

Cela étaye une théorie qui circule et d'après laquelle il ne s'agit pas d'une attaque par ransomware avec pour objectif un gain financier, mais une campagne d'attaque à visée destructrice. L'Ukraine, d'où est partie l'infection, pourrait avoir été la véritable cible, le reste étant un écran de fumée pour brouiller les pistes. Oui… des experts pensent encore à la Russie.

NotPetya est particulièrement agressif en s'attaquant au Master Boot Record et en chiffrant la Master File Table des partitions sur les disques des ordinateurs. La MFT contient les informations sur les fichiers et leur répartition. Du déjà-vu avec Petya de 2016, sauf que ce dernier rendait l'opération réversible, ce qui n'est pas le cas avec NotPetya.

Pour Matt Suiche de Comae Technologies, les dommages causés au disque sont " permanents et irréversibles. " Du reste, le terme d'effaceur est alors impropre puisqu'il n'y a pas véritablement d'effacement de données. La conclusion est en tout cas partagée par Kaspersky Lab.

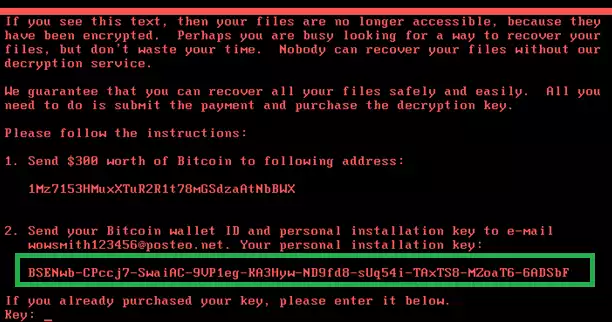

L'éditeur russe explique que pour déchiffrer le disque d'une victime, les attaquants ont besoin d'un identifiant d'infection de la machine contenant des informations dites cruciales pour la récupération des clés. Après l'envoi de ces informations à l'attaquant, il est possible d'extraire la clé de déchiffrement en utilisant la clé privée.

Pour ExPetr, " l'identifiant affiché dans l'écran de rançon est simplement une donnée aléatoire en clair. Cela signifie que l'attaquant ne peut pas extraire les informations de déchiffrement d'une telle chaîne de caractères générée de manière aléatoire et ainsi affichée. […] Les victimes ne pourront déchiffrer aucun des disques chiffrés en utilisant l'identifiant. '

NotPetya ne serait alors pas un ransomware mais une cyberarme.