Sur les smartphones OnePlus, la surcouche OxygenOS apporte une personnalisation légère à la plate-forme Android sous-jacente mais elle travaille aussi en fond à récolter des données personnelles, affirme l'expert en sécurité Christopher Moore.

L'interface avait déjà été épinglée l'an dernier pour sa tendance à communiquer en clair l'identifiant IMEI du smartphone sur les réseaux lors des recherches de mise à jour mais l'analyse des flux sur un OnePlus 2 a amené le chercheur à s'intéresser au trafic filant vers le domaine open.oneplus.net.

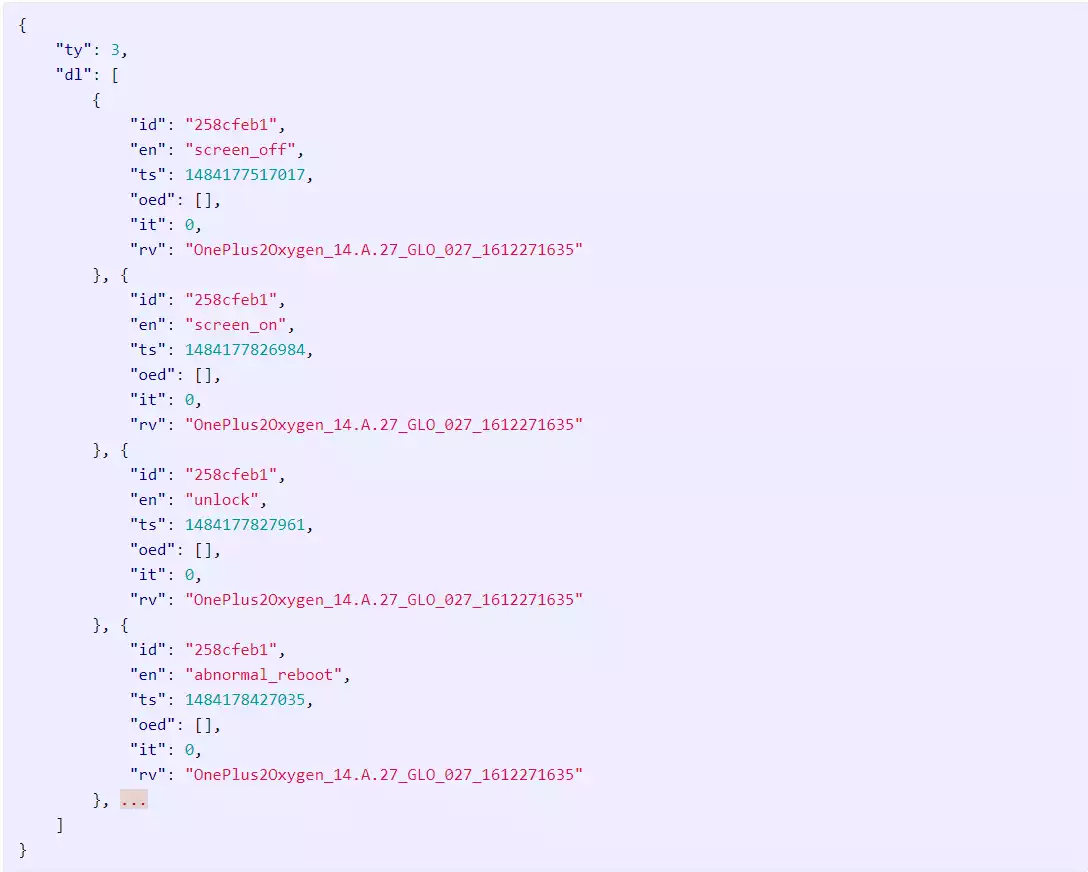

Il a constaté que les logs de nombreux événements sont récupérés, de l'activation de l'écran aux séquences de déverrouillage et de reboot, ainsi que l'IMEI, le numéro de téléphone, l'adresse MAC ou encore les identifiants des réseaux mobiles et WiFi.

Si tout est transmis de façon chiffrée via des requêtes HTTPS, Christopher Moore s'étonne de trouver aussi les informations de date d'ouverture et de fermeture des applications.

Source : Christopher Moore

La source de ce trafic sur le smartphone est gérée par les éléments OnePlus Device Manager et OnePlus Device Manager Provider, via le conteneur OPDeviceManager.apk.

OnePlus a répondu en indiquant que les deux flux HTTPS sont dirigés vers un serveur Amazon à des fins d'analyse pour affiner le fonctionnement logiciel en fonction du comportement de l'utilisateur et pour le support. Les flux sont censés pouvoir être désactivés dans les réglages, en décochant la participation au programme d'amélioration de l'expérience utilisateur.

Il est également possible de bloquer directement les flux sur un smartphone OnePlus, rooté ou non, via l'ADB (Android Debug Bridge).