Toujours dans le cadre de son projet "Vault 7", Wikilieaks attire désormais l'attention sur OutlawCountry, un logiciel espion employé par la CIA assez étonnant.

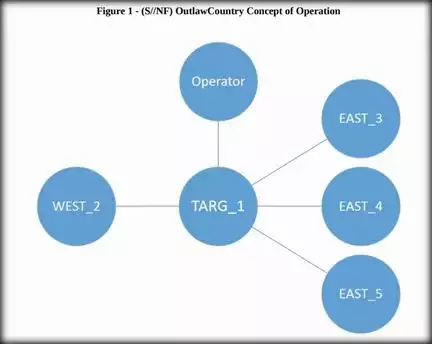

OutlawCountry se présente comme un module d'extension du kernel dont le but est de reconfigurer la table de routage d'un serveur Linux afin de permettre à ses commanditaires de siphonner littéralement l'ensemble du trafic sortant. En exploitant cet outil, la CIA peut ainsi potentiellement récupérer l'ensemble des échanges passant par des serveurs Linux, mais également puiser dans les données stockées.

Wikilieaks ne donne toutefois pas de détails sur la façon dont la CIA peut installer son outil au coeur des serveurs, la procédure nécessitant un accès shell et des privilèges root. En somme, on peut estimer qu'OutlawCountry fait plutôt partie d'un ensemble d'outils plus poussés qui se chargent pour leur part de briser la sécurité des serveurs pour permettre l'installation de modules tiers ou l'exécution de code distant. De plus, il apparait que l'outil de la CIA ne fonctionne que sur les noyaux standards des systèmes d'exploitation CentOS ou Red Hat Enterprise Linux 6.x en 64 bits.

Aucune information n'a été communiquée quant à d'éventuelles cibles connues de la CIA avec ce type d'outil.