Les chercheurs en sécurité de Check Point ont découvert une nouvelle campagne d'adware ayant pris place sur le Google Play Store. La souche d'un adware SimBad a ainsi été retrouvée dans 206 applications Android et pour un nombre de téléchargements proche de 150 millions. Après signalement à Google, les applications infectées ont été supprimées du Google Play Store.

Parmi ces applications, Snow Heavy Excavator Simulator, Hoverboard Racing, Real Tractor Farming Simulator, Ambulance Rescue Driving, Heavy Mountain Bus Simulator 2018 ou encore Fire Truck Emergency Driver pour celles ayant généré le plus d'installations. Il s'agit essentiellement de jeux de simulation, d'où le nom attribué de SimBad.

Les développeurs ont été a priori abusés par un SDK malveillant dénommé RXDrioder. " Nous pensons que les développeurs ont été victimes d'une arnaque pour utiliser ce SDK malveillant, ignorant son contenu, ce qui explique que cette campagne ne ciblait pas un pays spécifique et avec plusieurs développeurs. "

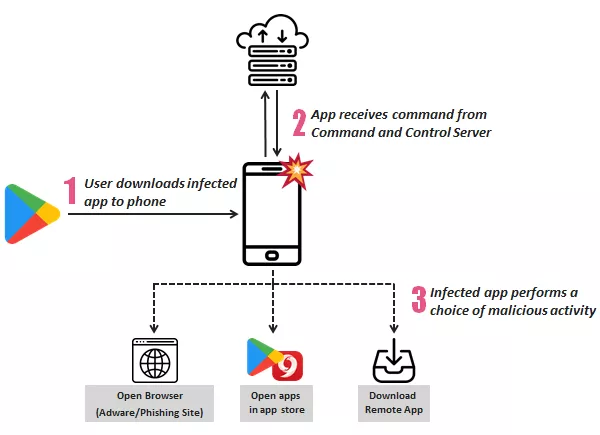

Du côté des actions de SimBad, l'affichage de publicités indésirables hors de l'application, des pages de phishing pour diverses plateformes dans le navigateur, l'ouverture de Google Play et 9Apps pour aiguiller vers d'autres applications.

Le principal souci est que si SimBad était avant tout un adware, il pouvait manifestement avoir la capacité d'évoluer vers une menace de bien plus grande ampleur.

Pour Check Point, c'est en tout cas un exemple type du danger avec les nouvelles méthodes de développement d'applications et le recours à des codes " prêts à l'emploi. "