MàJ : Lenovo adopte une communication plus directe et publie un avis de sécurité concernant ce qui est qualifié de vulnérabilité Superfish. Pour son potentiel d'exploitation avec des attaques man-in-the-middle, son niveau de dangerosité est considéré élevé mais non critique.

Lenovo propose en outre un outil de suppression automatique à télécharger et exécuter. Une alternative à la méthode manuelle évoquée précédemment. Cet outil assure la desinstallation complète de Superfish et de tous les certificats pour des navigateurs. À noter que son code source est disponible... histoire d'être transparent cette fois-ci.

Pour ceux qui ne sont pas forcément au courant, Microsoft a mis à jour Windows Defender (l'anti-malware par défaut dans Windows 8.x) afin de détecter Superfish et pouvoir le supprimer proprement, certificat électronique compris. Un petit souci toutefois dans la mesure où si un anti-malware tiers est présent, Windows Defender est désactivé. Lenovo s'est également rapproché de McAfee pour éradiquer Superfish.

Par ailleurs, la situation n'est pas claire concernant Firefox (et le client email Thunderbird). Firefox gère les certificats indépendamment de Windows. Il pourra être nécessaire de faire un tour dans les Options, puis Avancé et se rendre à l'onglet Certificats pour " Afficher les certificats ". Dans la fenêtre qui s'affichera (l'onglet Autorités), il faudra supprimer (bouton " Supprimer ou ne plus faire confiance ") l'éventuelle référence à Superfish (c'est la même procédure avec Thunderbird). Ce cas de figure n'aurait lieu que lorsque Superfish a été installé après Firefox. On n'est donc pas dans le cas de la pré-installation par Lenovo mais cela ne fait pas de mal de vérifier. Mozilla étudie la pertinence de proposer des mises à jour.

-----

Actualité publiée le 20 février 2015

Après l'éclatement du scandale Superfish qui a fait sortir de ses gonds la communauté des chercheurs en sécurité informatique, la communication de crise s'intensifie pour Lenovo. Dans un nouveau communiqué, le fabricant en dit davantage sur les produits concernés et les moyens de procéder à une désinfection complète.

Pré-installé dans des ordinateurs portables Windows avec un certificat électronique racine auto-signé, Superfish peut intercepter des communications avec des sites via HTTPS afin d'injecter des publicités dans les pages.

Mais c'est la présence de ce certificat électronique qui fait sourciller les experts. Selon eux, plus aucune connexion chiffrée ne peut être considérée comme sûre au regard d'une exposition à des attaques de type man-in-the-middle. Ledit certificat est en outre bancal et il est facile d'en extraire la clé privée… ce qui a du reste été fait.

Une même clé pour toutes les installations qui peut être utilisée afin de générer des certificats SSL qu'un site Web malveillant exploitera pour se faire passer comme légitime et de confiance. L'affaire est donc grave mais un responsable technique de Lenovo a déclaré au Wall Street Journal ne pas vouloir entrer dans un débat avec des experts en sécurité au sujet de " risques théoriques ". Il affirme que rien de malveillant n'a été signalé.

Pour autant, Lenovo a réagi comme évoqué précédemment dans nos colonnes. Le fabricant détaille en outre la liste des produits qui peuvent être affectés et livrés entre septembre et décembre 2014 : E10-30, Flex2 14, Flex2 15, Flex2 14D, Flex2 15D, Flex2 14 (BTM), Flex2 15 (BTM), Flex 10, G410, G510, G40-70, G40-30, G40-45, G50-70, G50-30, G50-45, Miix2 – 8, Miix2 – 10, Miix2 – 11, S310, S410, S415, S415 Touch, S20-30, S20-30 Touch, S40-70, U330P, U430P, U330Touch, U430Touch, U540Touch, Y430P, Y40-70, Y50-70, Yoga2-11BTM, Yoga2-11HSW, Yoga2-13, Yoga2Pro-13, Z40-70, Z40-75, Z50-70 et Z50-75.

On rappellera également la mise en ligne d'un outil tel que Superfish CA Test qui permet de savoir si une machine dispose du fameux certificat de Superfish.

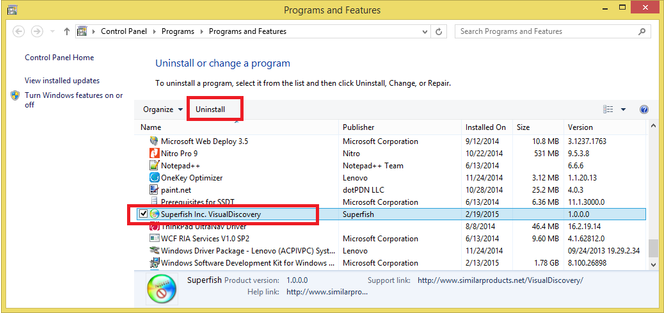

Alors que les ponts de communication ont été coupés avec Superfish (côté serveur), Lenovo donne les instructions pour faire le ménage. Cela commence par la désinstallation de l'adware dans Windows.

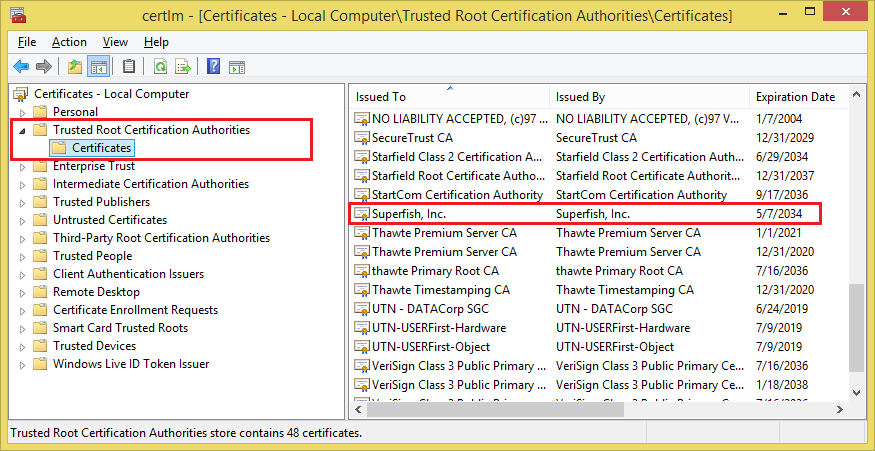

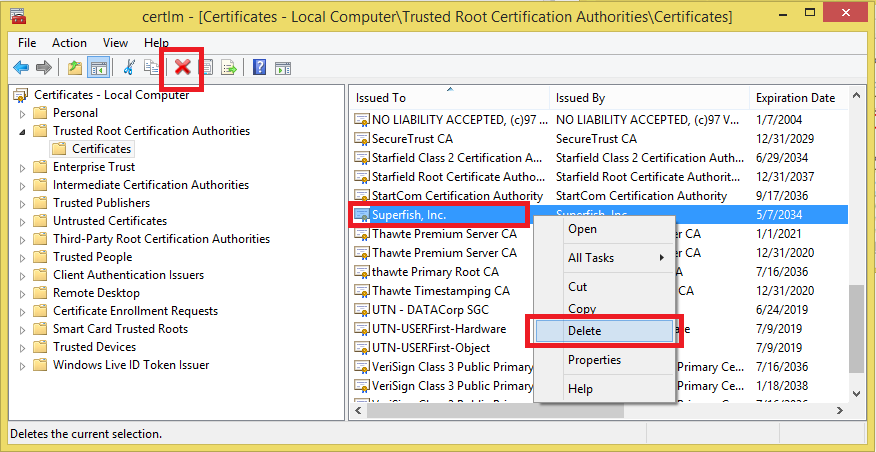

Mais l'autre étape à ne pas oublier est la suppression du certificat électronique via le gestionnaire de certificats de Windows. Celui-ci peut être obtenu avec une recherche dans les paramètres Windows (" certificat ordinateur ") ou lancer directement depuis la commande Exécuter (raccourci clavier : touche Windows + R) et certmgr.msc. Le cas échéant, le certificat indésirable est à retrouver dans les certificats pour les autorités de certification racine de confiance :

Dans le contexte actuel, la bourde du fabricant chinois contribue à augmenter une suspicion à tout-va.