Cette sécurité périmétrique améliore la protection certes, mais n'empêche pas activement les cybercriminels de faire des ravages dans le réseau. Ils peuvent en effet duper les utilisateurs via des campagnes de phishing pour récupérer leurs identifiants, dans des environnements non protégés par la double authentification, et usurper ainsi leurs identités ou encore bloquer l'accès à l'appareil grâce à un ransomware. C'est pourquoi la sécurisation du réseau au-delà des points d'accès est indispensable.

En outre, le paysage des menaces actuelles oblige les entreprises à gérer étroitement leurs privilèges, c'est-à-dire les droits d'accès au réseau, afin qu'un cybercriminel ne puisse pas facilement accéder aux informations sensibles et / ou prendre le contrôle des systèmes. Dans ce contexte, un employé doit donc accéder uniquement aux données qui lui sont nécessaires pour ses missions quotidiennes.

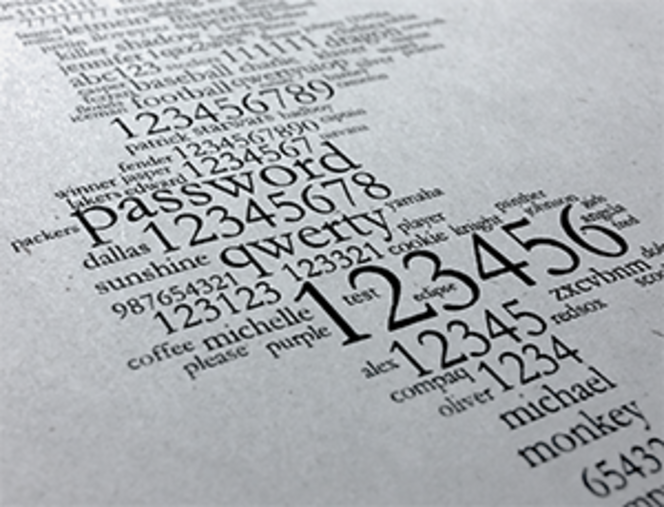

Seulement, le dernier rapport annuel de l'ANSSI indique que de nombreuses entreprises françaises ne parviennent pas à détecter les attaques suffisamment tôt, du fait d'une surveillance insuffisante de ces privilèges et des activités sur le réseau. En effet, les vulnérabilités ne dépendent pas uniquement de l'humain ; les identifiants, les comptes et les secrets sont partout et aussi sous forme de machines. Ils peuvent donc être dans le cloud, les applications ou encore la supply chain. Par conséquent, outre l'authentification à deux facteurs, ces comptes peuvent être protégés via le retrait des droits administrateurs locaux aux points d'accès, l'élimination des identifiants codés en dur, la gestion et la protection des mots passe dans des coffres-forts numériques, ou encore la surveillance et l'enregistrement des comptes et activités les plus sensibles.

Aussi, pour repérer toute tentative d'intrusion, les organisations peuvent s'appuyer sur le machine learning, dont les capacités de traitement et d'analyse prédictive des données constituent une défense de taille face aux hackers ; cette technologie exécute rapidement des tâches qui sont très chronophages pour les équipes IT, et difficiles à réaliser en continu. Évolutif par nature, l'apprentissage automatique ajuste également en temps réel les points de comparaison, afin d'évaluer les risques, d'offrir une visibilité sur les vulnérabilités existantes et, éventuellement, de contenir les compromissions. Les algorithmes déterminent en effet en quelques secondes si une connexion ou une activité sur le réseau est douteuse et nécessite une surveillance, voire une intervention immédiate.

Les dernières innovations technologiques en cybersécurité présagent d'une lente disparition du mot de passe, au profit de techniques automatisées, plus sécurisées et adaptées aux tactiques des cybercriminels ; telles que la double authentification, la gestion des privilèges et des secrets, la surveillance des comptes et données les plus critiques ou encore le machine learning. La cybersécurité doit en effet prévenir, contenir et vaincre toute tentative de compromission ; et par conséquent évoluer de concert avec les menaces, quitte à abandonner une habitude vieille de plusieurs décennies, mais plus assez performante.