Le piratage de compte d'utilisateur est une activité qui se veut lucrative pour les cybercriminels et il prend toujours plus d'ampleur au fil des années. Ainsi, d'après les chercheurs en sécurité de Digital Shadows, ce seraient plus de 24 milliards de login et mots de passe associés qui auraient été partagés sur les forums de hackers au cours des 6 dernières années.

Dans un premier temps, il faut bien prendre en compte que les campagnes de phishing sont sans doute les attaques les plus faciles à mettre en oeuvre et qu'elles rapportent gros... Mais lorsque cela n'est pas suffisant, il faut faire appel à des attaques plus ciblées et à des outils spécifiques.

Comment les pirates procèdent-ils pour récupérer ainsi ces mots de passe ? Digital Shadows nous présente quelques-uns des logiciels utilisés par ces criminels.

Redline

Redline Information Stealer de son nom complet est un logiciel proposé au tarif de 200 dollars sur les forums spécialisés et le Dark Web. Il s'agit en quelque sorte d'un aspirateur de données assez développé.

Il suffit d'envoyer le logiciel via un message piégé à une cible ou dans une campagne de phishing. S'intégrant parfaitement dans les fichiers de type Excel (XLL), le malware s'installe sur l'ordinateur de sa victime et va se charger de chercher un peu partout des données de navigateur Web. L'idée est de repérer des cookies ou des mots de passe qui seraient stockés en clair. Redline est particulièrement sournois puisqu'il repère l'activité des antivirus pour stopper ses actions et se camoufler le temps des analyses.

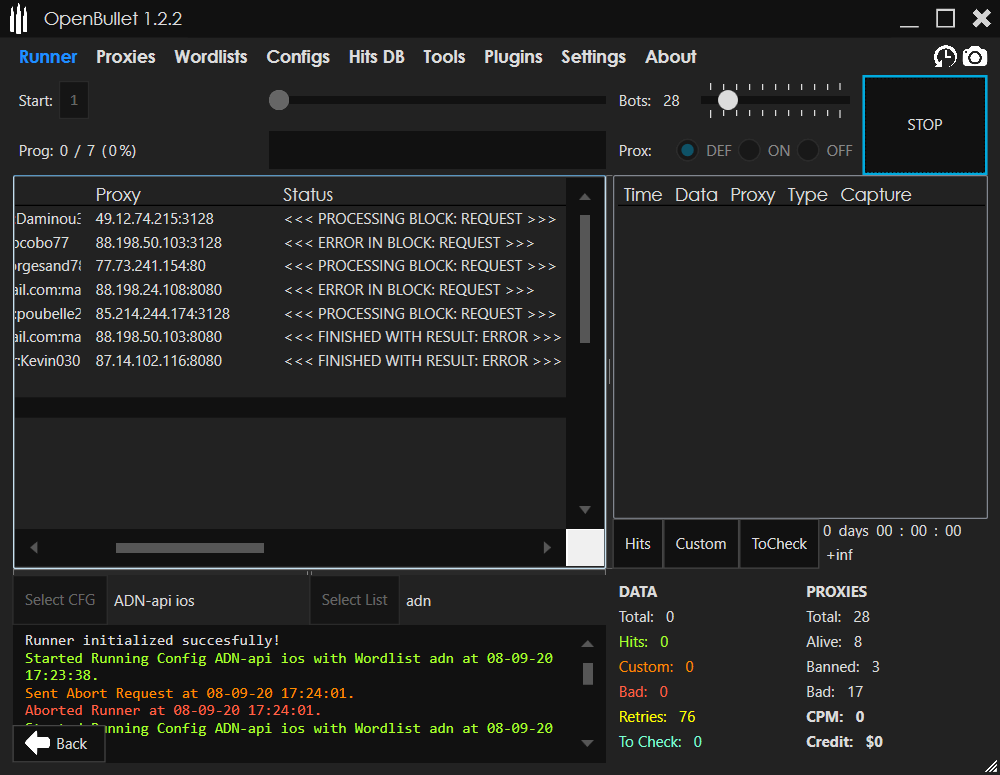

OpenBullet

Une fois des identifiants en poche, les pirates vont les tester sur différents sites. L'idée est que nombre d'utilisateurs exploitent le même duo d'identifiants et mots de passe pour divers sites Internet.

OpenBullet les aide à automatiser ces essais d'identifiants sur des centaines de sites. Le tout est associé à un proxy pour camoufler l'origine de la connexion et camoufler son adresse IP pour éviter de se faire bloquer.

Le logiciel est gratuit, mais génère un business florissant : proposé en open source, il faut configurer l'outil pour lui indiquer où mettre le login et le mot de passe sur chaque site. Cela se fait via un modèle à enregistrer ou à charger... Des milliers de configurations sont ainsi en ventes pour quelques euros sur le Dark Web.

HashCat

Lors du piratage de grosses plateformes en ligne, les hackers ont souvent accès non pas aux données des utilisateurs en clair, mais aux hash, des empreintes cryptographiques. Il s'agit d'un chiffrement qui permet de valider les identifiants et mots de passe sans avoir à manipuler un mot de passe en clair, justement pour des questions de sécurité.

Il est donc en théorie difficile de fouiner dans une base de données à la recherche de mots de passe stockés en clair (même si certaines plateformes n'ont pas hésité à le faire).

Les pirates doivent alors contourner la problématique en calculant les hash d'un grand nombre de mots de passe pour le comparer avec celui que l'on cherche. HashCat automatise la procédure et l'accélère en adoptant diverses stratégies de calcul.