La société de sécurité Avecto a compilé les bulletins de sécurité publiés en 2016 par Microsoft dans le cadre de ce qui est communément appelé Patch Tuesday. Ils représentent un total de 530 vulnérabilités détaillées pour des produits de Microsoft, dont 189 critiques.

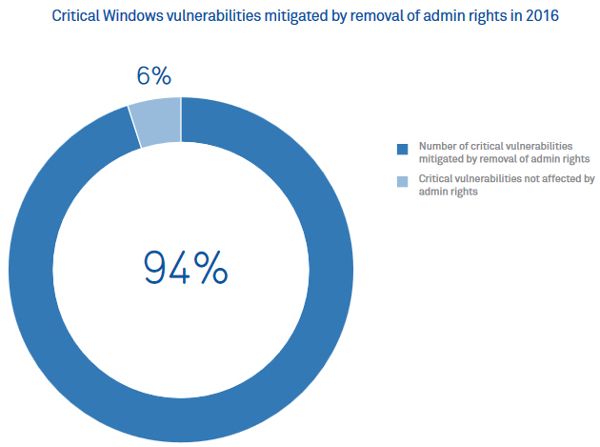

Il a été déterminé que 94 % de toutes les vulnérabilités critiques pouvaient être atténuées en supprimant les droits administrateur pour des comptes. Un taux d'atténuation qui est également de 94 % pour le cas spécifique Windows.

Indépendamment du niveau de dangerosité d'une vulnérabilité de sécurité, ce taux d'atténuation atteint 66 % pour l'ensemble des failles. Pour les navigateurs Microsoft Edge et Internet Explorer, ainsi que Office 2016, c'est même du 100 %.

Faire le sacrifice des droits administrateur paraît donc être une parade de premier choix pour éviter l'exploitation de vulnérabilités. Ce n'est évidemment pas une surprise. Une bonne pratique que les utilisateurs Linux connaissent bien.

À noter que l'une des spécialités de Avecto est, également sans surprise, la gestion des privilèges des utilisateurs.