Chercheur en sécurité membre de Project Zero de Google, Tavis Ormandy a annoncé dans le courant de ce week-end la découverte avec sa collègue Natalie Silvanovich d'un bug critique d'exécution de code à distance dans le système d'exploitation Windows. Le " pire de tous " parmi ceux récemment découverts et " follement mauvais. "

I think @natashenka and I just discovered the worst Windows remote code exec in recent memory. This is crazy bad. Report on the way. ???

— Tavis Ormandy (@taviso) 6 mai 2017

Selon ce hacker white hat prolifique connu pour plusieurs trouvailles retentissantes, un attaquant et une victime n'ont pas besoin d'être sur le même réseau local, et l'attaque fonctionne sur une installation de Windows par défaut. L'attaque peut en outre se répliquer d'elle-même comme un ver informatique.

La surprise est que - cette fois-ci - Microsoft vient de réagir promptement, bien avant la date butoir de divulgation publique (une politique de 90 jours après rapport). De quoi susciter les éloges de Tavis Ormandy.

@skjpope @natashenka What an amazing response, thanks so much Simon and MSRC! That was incredible work.

— Tavis Ormandy (@taviso) 9 mai 2017

Informée de ladite faille le 5 mai, la firme de Redmond a publié un avis de sécurité le 8 mai au sujet d'une vulnérabilité critique (CVE-2017-0290) qui existe lorsque son moteur de protection contre les logiciels malveillants (Microsoft Malware Protection Engine) n'analyse pas de manière correcte un fichier spécialement conçu, menant ainsi à une corruption de mémoire.

Les produits affectés sont Windows Defender, Microsoft Security Essentials, Windows Intune Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Forefront Security for SharePoint, Microsoft Endpoint Protection et Microsoft Forefront Endpoint Protection. Des protections qui sont notamment activées par défaut dans Windows 8, 8.1 et 10, ainsi que Windows Server 2012.

Même si Microsoft souligne une possibilité de code d'exploitation " peu fonctionnel ", le risque existe d'un accès par un attaquant au service de protection contre les malwares MsMpEng via l'envoi d'un email piégé (la lecture ou l'ouverture d'une pièce jointe ne sont pas nécessaires), la consultation de liens piégés dans le navigateur parmi d'autres vecteurs.

" Ce niveau d'accès est possible parce que MsMpEng utilise un minifiltre de système de fichiers pour intercepter et inspecter toute l'activité du système de fichiers. Ainsi, écrire des contenus contrôlés n'importe où sur le disque (caches, fichiers Internet temporaires, téléchargements (même non confirmés), pièces jointes…) est suffisant pour accéder à mpengine (ndlr : le principal composant de MsMpEng). "

Tavis Ormandy ajoute que les vulnérabilités dans MsMpEng sont parmi les plus graves dans Windows, eu égard aux privilèges, l'accessibilité et l'omniprésence de ce service. En clair, la recherche de code nuisible par le moteur antimalware pourrait être détournée afin d'exécuter et installer du code qu'il est censé combattre.

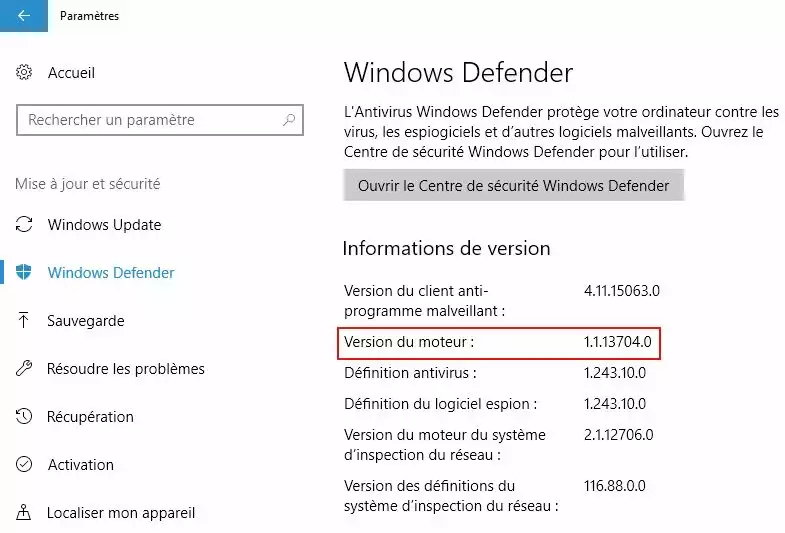

Pour une correction, Microsoft précise qu'aucune action n'est requise pour installer la mise à jour de Microsoft Malware Protection Engine. Le déploiement a été enclenché. Les plus soucieux peuvent cependant forcer une recherche manuelle des mises à jour via Windows Update. L'installation du patch se fait sans redémarrage. La version idoine du moteur de Windows Defender est 1.1.13704.0 ou plus.