Le mois dernier, Check Point Research a mis au jour une vieille vulnérabilité d'exécution de code présente dans les versions de WinRAR depuis 19 ans. Elle était présente au niveau d'une bibliothèque logicielle tierce unacev2.dll utilisée par WinRAR afin d'extraire des fichiers d'archives au format ACE.

Pour WinRAR dans sa version 5.61 et pour les versions antérieures, la faille est dite de type traversée de chemin lors de la création du champ du nom de fichier pour les formats en .ACE.

Dans le descriptif de cette vulnérabilité référencée CVE-2018-20250, on peut lire que lorsque le champ du nom de fichier est manipulé avec des modèles spécifiques, le dossier de destination (dossier d'extraction) est ignoré. Le chemin absolu est spécifié dans le champ du nom de fichier.

" Ce bug logique permet l'extraction d'un fichier dans un dossier arbitraire, ce qui sera en réalité une exécution de commande. "

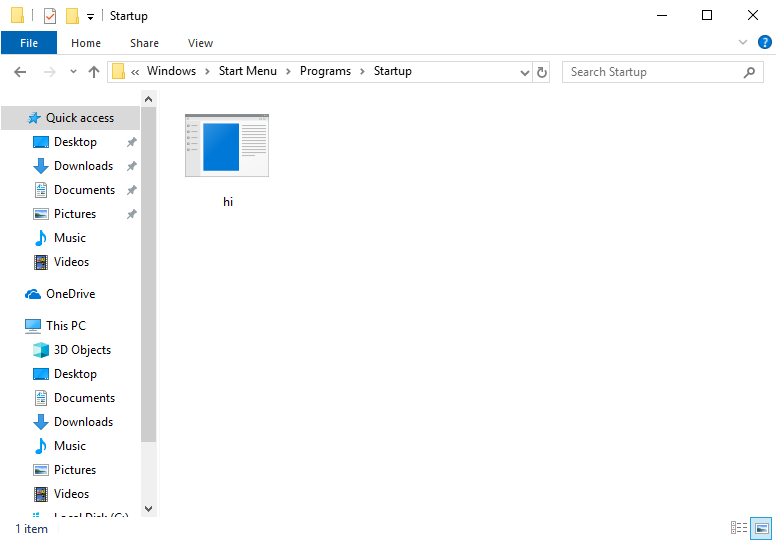

Check Point Research avait prévenu qu'en renommant une archive ACE avec une extension .rar, des attaquants peuvent manipuler WinRAR et extraire un malware dans le dossier de démarrage d'un ordinateur.

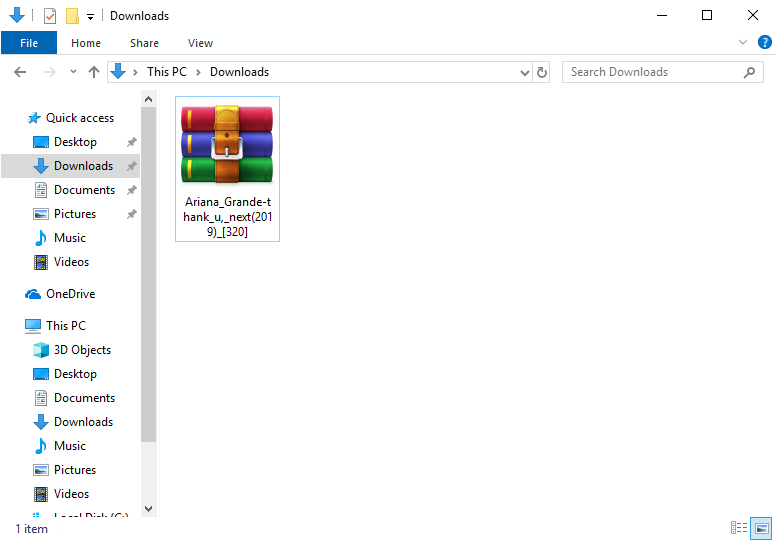

McAfee indique avoir observé que cette vulnérabilité CVE-2018-20250 est justement exploitée par des attaquants. Un exemple cité est celui d'une copie piégée (et illégale) d'un album " Thank U, Next " de la chanteuse Ariana Grande avec pour nom : Ariana_Grande-thank_u,_next(2019)_[320].rar.

" Lorsqu'une version vulnérable de WinRAR est utilisée pour extraire le contenu de cette archive, une charge utile malveillante est créée dans le dossier de démarrage. Le contrôle de compte utilisateur (UAC) ne s'applique pas, de sorte qu'aucune alerte n'est affichée. La prochaine fois que le système redémarre, le malware est exécuté ", écrit McAfee.

Selon McAfee, depuis la divulgation de la vulnérabilité, plus d'une centaine d'exploits uniques ont été identifiés. Publiée fin février, la version 5.70 de WinRAR n'est pas vulnérable. Pour ceux qui ont encore recours à WinRAR ou ne sont pas portés sur les mises à jour...